セミナー開催レポート 「緊急開催!!ここを押さえておけば不正は防げる システム保守・運用部門の内部不正対策セミナー」

先日、通信業大手の関連会社にて明るみになったシステム管理者の内部不正による大量の個人情報漏洩を受け、弊社エンカレッジ・テクノロジでは11~1月に、「緊急開催!!ここを押さえておけば不正は防げる システム保守・運用部門の内部不正対策セミナー」を開催しました。

本セミナーでは、なぜシステム管理者による不正事件は、ひとたび発生するとその影響が大きく企業に甚大なダメージを与えてしまうのか、発生のメカニズムや、内部不正対策の考え方などについて解説しました。

本記事では、セミナー開催レポートとして、セミナーで解説された内容のポイントをご紹介してまいります。

先日発生した内部不正事件の概要

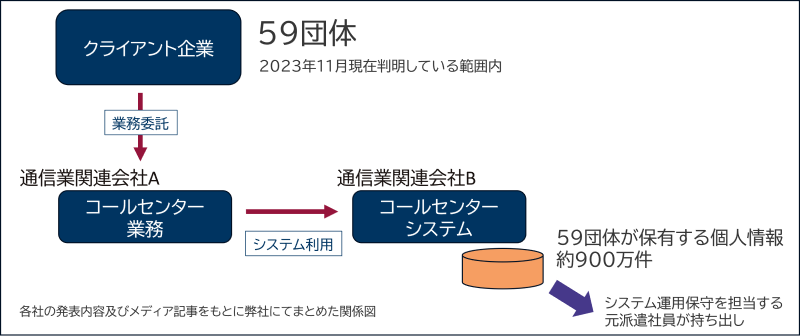

2023年10月、大手通信業者の関連会社にて、システム管理を担当する元派遣社員が、システムに保管されていた個人情報約900万件を不正に持ち出したことが発表されました。

本件では、クライアント企業からコールセンター業務を請け負っていた関連会社Aが、業務を行うために利用していた関連会社Bの提供するコールセンターシステムを管理していた元派遣社員によるものであり、不正に持ち出されたクライアント企業・団体の数は59団体と影響が広範に及ぶものでした。

各社の発表及びメディアの記事からは、以下のような点が明らかになっています。

- 不正行為は、2013年頃から約10年間行われていた。

- 2012年に顧客より「情報流出の可能性」について指摘があり、調査を実施したが漏洩事実を確認できなかった。

- 2023年7月に当該派遣社員は本業務を終了していた。

不正発生メカニズムとシステム管理業務の関係性

前項に示した通り、システム管理業務における不正行為には、以下のような特徴がみられます。この特徴は先日の事件に限らず、過去に発生した不正事件においても同様の傾向がみられます。

- 大量の個人情報の持ち出しなど、不正による影響が極めて大きい

- 不正発生が長期により見逃されており、外部通報によって発覚するなど、自社で発見することが難しい

なぜ、システム管理者による不正行為には、このような特徴があるのでしょうか?

不正発生のメカニズム

まず前提として「不正発生のトライアングル」という米国犯罪心理学者が唱える理論をベースに不正発生の理由を考えてみます。

本理論では、不正は「動機」「機会」「正当化」の3つ要素が揃うと誰でも不正を犯してしまう可能性があるとされています。

システム管理業務にこの3つの要素を当てはめてみると、以下のような特徴が見出されます。

- 機会

業務の性質上、システムに対して非常に高い権限を有するアカウント(システム管理者権限、特権ID)を使用する機会があり、それを利用して、システムにダメージを与えたり、換金性の高い情報を入手することができる。

当該システムに詳しく、システムの抜け穴や不正操作による影響範囲が理解できる。

- 正当化

ログの消去など、不正操作の証拠隠蔽を行う権限やノウハウを有している。

このような状況において、仮に借金や上司・会社への不満といった動機が生じてしまうと、比較的容易にトライアングルが成立してしまうことがわかります。

不正を招きかねないリスクは高まっている

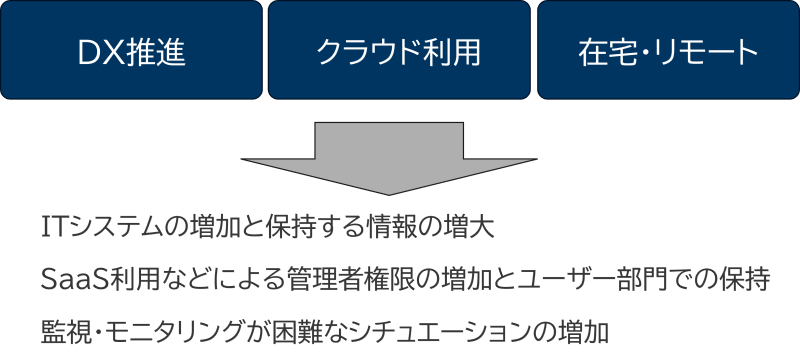

昨今、システム管理業務を取り巻く環境は変化しており、かつてのように、オンプレミスのシステムに対するオンサイトでの業務に限らず、クラウド、在宅やリモートでの業務遂行などが増加しています。これにより、監視・モニタリングが困難な状況が増加することで、システム管理者の不正発生のリスクが増大している状況です。

システム管理業務の不正対策

システム管理者における不正発生のメカニズムと特徴を踏まえると、その対策は、優先して講じるべきではないしょうか?弊社では、システム管理業務の不正対策として、以下の3点が重要だと考えています。

- 管理者権限の適切な管理

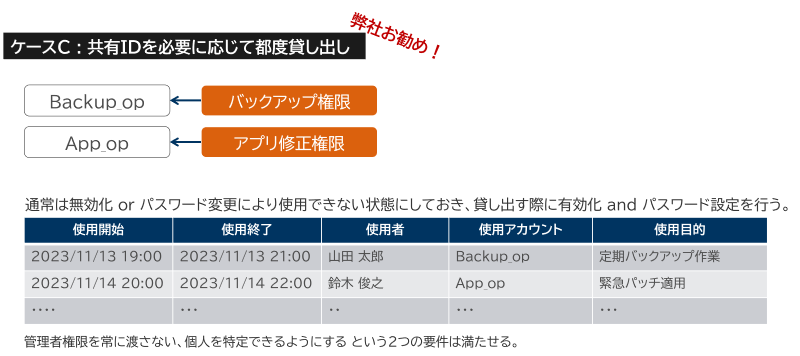

管理者権限の使用機会の最小化を行い、常用を避けること。パスワードの適切な管理、多要素認証の利用。利用状況のモニタリング。

尚、管理者権限の使用機会を最小化する運用方法には、さまざまな方法が考えれますが、もっとも効率的で管理ミスが少ない方法が、共有IDの都度貸出による方法となります。

- システム管理作業のモニタリング

管理作業の操作内容を記録し、定期的なチェックを行う。

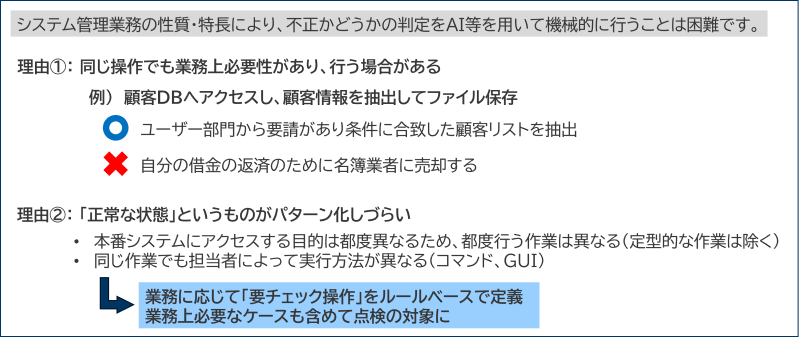

尚、システム管理業務の性質上、同じ操作であっても業務上必要な場合には正当な操作である場合があり、機会的に判定することが難しいという特徴があります。

これにより、チェックが必要な「リスクあり操作」をあらかじめ定めておく必要があるものの、その最終的な判定は、人によって行われる必要があります。

- 情報持ち出しに対する適切な管理

持ち出し事由の確認、承認手続き、持ち出した情報の履歴保持によるトレーサビリティの確保

SaaSの管理者権限も管理対象に

昨今、企業においてSaaSの利用が拡大しています。SaaS利用はしばしばIT管理部門ではなく、ユーザー部門で直接利用されることがあり、SaaSの管理者権限をユーザー部門で自主運営しているといったケースがあり、IT部門における統制活動の対象に含まれていないといった状況が発生しています。

昨今、企業においてSaaSの利用が拡大しています。SaaS利用はしばしばIT管理部門ではなく、ユーザー部門で直接利用されることがあり、SaaSの管理者権限をユーザー部門で自主運営しているといったケースがあり、IT部門における統制活動の対象に含まれていないといった状況が発生しています。

しかしながら、SaaSに保管している情報の機微性、SaaSがインターネットを介して利用するサービスであり、その設定不備が情報を漏洩させてしまう原因の直接つながってしまうというリスクがあります。

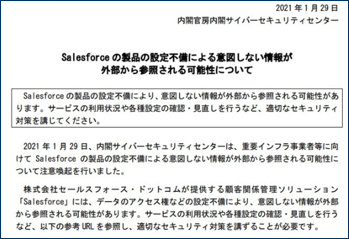

2021年頃に、大手ベンダーがSaaS提供するSFAを利用する多くの企業・団体で設定不備により情報がインターネットを介して誰でも閲覧可能な状態となっていた問題が発生し、内閣官房サイバーセキュリティセンター(NISC)が注意喚起を発表する事態となりました。

内部不正とは性質は少し異なりますが、設定ミスによる情報漏洩もシステム管理業務のリスク要因の一つとして、上記3か条の対策を講じる必要性が高いと言えます。

特権アクセス・操作証跡管理なら

エンカレッジ・テクノロジは、システムの特権アクセス・操作証跡管理ソリューションを開発・販売しております。

内部不正やサイバー攻撃など、内外のセキュリティ脅威からシステムを守り、システム運用の安全と安定稼働を実現します。

- ESS AdminONE:特権ID管理に求められる基本機能だけでなく、

DX時代に必要な機能・特長を押さえた次世代型の特権ID管理ツール - ESS REC :システム操作の記録・監視に特化した、システム証跡監査ツール