特権ID管理ツールの見直しを成功させるポイントとは?

「特権ID管理ツールを見直す必要があるけど、何をポイントに考えたらいいか分からない」、「環境が変わり今の特権ID管理ツールは要件の一部が満たせなくなった」という声をよく耳にします。特権ID管理ツールの選択を失敗し、再検討を余儀なくされるケースも散見されます。

特権ID管理ツールは重要なシステムのセキュリティ対策や効率化が絡む以上、慎重に検討していかなくてはならない性質上、製品検討と一言にいっても数年単位の期間が必要とされることもある難しいプロジェクトの1つです。

本コラムでは、特権ID管理ツールの見直しにあたってどのような点を情報整理しておくと良いか、そのポイントをお伝えいたします。ご参考いただけますと幸いです。

要件を如何にアップデートするかが成否の分かれ道

特権ID管理ツールは、自社のシステム運用・IT環境に応じたあるべき特権ID管理を実現するためのツールです。

すでに特権ID管理ツールを導入していると、改めて要件を検討する際に以前の内容をベースにしがちですが、IT環境の変化によって『特権ID管理』自体の要件が、当時から変化している可能性があります。ツール採用当時の先入観のまま要件を定めようとすると、内容がアップデートできていなかったり、本来必要な要件が漏れてしまう場合がありますので注意が必要です。

特権ID管理ツールのリプレイスの要件検討にあたって押さえておきたいポイントは以下の通りです。

- 対象システムの変化

- 運用環境の変化

- 特権IDに関わるリスクの変化

それぞれ、詳しく見ていきましょう。

① 特権ID管理ツールで管理すべきシステムを今一度洗い出そう

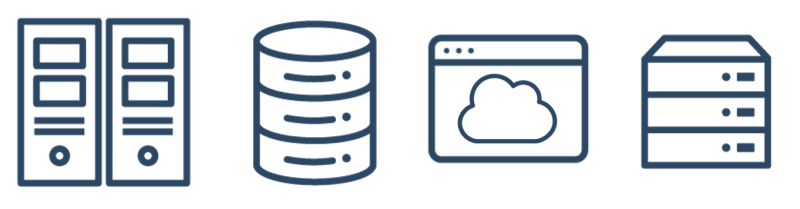

よくあるケースとして、現在の特権ID管理製品の管理対象がサーバーOSのみであるが故に、次の要件でもサーバーOSのみを管理対象としてしまうケースがあります。時代は移り、多種多様な重要なシステムを保有・利用していると思います。せっかく特権ID管理製品をリプレイスするのであれば、管理対象システムの範囲の見直しは必須と考えましょう。

OS以外のシステムも管理対象にすることを前提に考えよう

今やクラウドファーストと言われ、企業がクラウドを利用することは当たり前になりました。

オンプレミスのシステムが中心だった時代(オンプレミス時代)と比べて特権IDを持つシステムは多様化しています。オンプレミス時代は特権ID管理と言えば、サーバーOSの特権ID管理とほぼ同義でしたが、今では各種クラウド(IaaS、PaaS、SaaS)、Webシステム、ネットワーク機器、IoT機器等々の特権IDを管理対象として含める例が増えてきています。

管理対象を洗い出す際は、サーバーOSに絞らず、利用しているシステムを全て洗い出したうえで、検討することをお勧めいたします。

② 運用環境の変化に合わせて見直そう

運用環境の変化に合わせて特権ID管理を見直すことも必要です。

オンプレミス時代、特権IDの使用は運用ルームやセキュアルームといった強固な物理的セキュリティに守られた専用のエリアに制限することが一般的でした。しかし、クラウド利用やニューノーマルな働き方が一般的になったこの時代、以下のような運用環境へと変化していないでしょうか?

- 運用ルーム・セキュアルーム以外の場所から特権アクセスを実施する

- ユーザー部門の担当者がSaaSの管理者を兼務し、SaaSの特権IDを使用する

こうした運用環境においては、さまざまなユーザーがさまざまな場所から社内外のシステムに対して特権アクセスを実施していることになり、マルウェア感染などの外部脅威、内部脅威のリスクが高い状態です。

対策として、アクセスする場所、管理対象システムの場所に関わらず、アクセス経路を絞り込むということと、認証情報の管理と使用場所を特定することが求められます。さまざまな運用環境に対応できることを要件に組み込んでいくことがポイントです。

余談ですが、運用ルーム・セキュアルームでの運用を強制(=出社前提とする)して、一定のセキュリティを担保するという手段もあり得ます。しかし、それは取りも直さずシステム担当者がニューノーマルな働き方から取り残されるということと、どこからでもアクセスできるというクラウドのメリットを犠牲にすることとの引き換えになります。特権ID管理の見直しを実施するタイミングで運用環境自体を変える検討をしても良いかもしれません。

さらに、効率化が求められる今、システム管理処理を自動化するためにRPAや外部システムに特権IDを直接埋め込むケースも増えています。そういった特権IDはパスワードの変更が難しかったり奪取されて不正利用されてしまうリスクがあります。当てはまる場合は、特権ID管理ツールが外部システムとデータ連携して適切に特権ID管理できることや、目的外で不正に使用されていないかのログ検査ができることを要件として入れるようにしましょう。

③ 特権IDに関わるリスクの変化に合わせて検討しよう

オンプレミス時代の特権アクセス管理は内部不正へのリスクの対応、それも、J-SOX法などの法の要請や認証の取得を目的としていた傾向が強かったと言えます。

DX/ニューノーマル時代においては、サイバー攻撃が巧妙化し、内部への侵入を防ぐことが困難になっていることから、特権ID管理の不備により機密情報の窃取などの実害を被る可能性が高まっています。リスクが変化していますので求められる要件も変化している点がポイントです。

内部者の不正対策は、一定のルール整備や相互牽制などのプロセスの確立によって一定の対処が可能ですが、一方外部脅威への対応はそのような管理手法は当然ながら通用しません。よって、特権ID管理においてもシステム的に不正にアクセスされないこと、不正アクセスの発生が直ちに判明できることが要件として求められます。使用している特権ID管理ツールの仕様が、内部不正のみをリスクとして設計されているようであれば、外部脅威のリスクも考慮し、運用・ツールの見直しを検討しましょう。主なポイントは以下の通りです。

- ゼロトラストを前提とした考え方に基づくアクセス制御/多要素認証の使用

様々な条件を総合的に判断して正規アクセスであることを確認する「ゼロトラスト」を前提としたアクセス制御を要件として検討しましょう。ツールが提供するアクセス制御が多層的な防御になっているかがポイントになります。また、より厳格に正規ユーザーを識別するために多要素認証の利用を検討・要件に入れ込むことも有効です。

- 不審な特権アクセスの検知

許可されていない不審な特権アクセスを早期に検知し、対処を講じることが必要です。専門ツールを使用せずに対応できないことはありませんが、特権ID管理ツールの中には、自動的に不審なアクセスを検出し、レポート化する機能が搭載されているものがあり有効な手段です。ツールの選定の際には、当該機能が管理すべきシステムに対応しているは確認すべきポイントです。

- パスワードの厳格な管理

パスワード管理の機能の有無だけではなく、より詳細な要件にアップデートしていくことがポイントです。特権アカウントのパスワードは十分に複雑にすることや短期間で変更したり、ワンタイム化することで認証情報を奪取された場合も有効期限を短くすることが必要です。

特権ID管理ツールならESS AdminONE

弊社エンカレッジ・テクノロジでは、特権ID管理ツール「ESS AdminONE(イーエスエス アドミンワン)」を開発・販売しています。

ESS AdminONEは、特権ID管理に求められる申請/承認ベースのID貸与、アクセス制御、ログの保存・点検といった基本機能を網羅しているだけでなく、DX時代に必要な機能・特長を押さえた次世代型の特権ID管理製品です。

本製品1つで、特権IDのあるべき管理プロセスの実現し、内外のセキュリティ脅威からシステムを保護します。