IPA「情報セキュリティ10大脅威2024」優先すべき具体策は?

2024年2月末、独立行政法人情報処理推進機構(IPA)が「情報セキュリティ10大脅威2024」の解説書を公開しました。解説書では、社会的に影響度の大きいセキュリティ脅威についてランキング形式で紹介するだけでなく、その攻撃手口や対策も紹介している点が特徴です。

ランキングの順位に関わらず自組織に必要な対策を講じていくことが重要ですが、脅威毎に示されている対策を細かに実施していくのはなかなか難しいのが現状ではないでしょうか?まずは各脅威で共通する対策を優先的に押さえていくのが得策といえます。

そこで本コラムでは、「情報セキュリティ10大脅威2024」で発表された脅威に共通する、押さえておきたい対策が何かについて解説します。

優先すべき解決策とは?

2024年版の組織編でランクインした脅威は以下の通りです。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い |

| 1 | ランサムウェアによる被害 | 2016年 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3 | 内部不正による情報漏洩等の被害 | 2016年 | 9年連続9回目 |

| 4 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 2022年 | 3年連続3回目 |

| 6 | 不注意による情報漏洩等の被害 | 2016年 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

引用元:独立行政法人情報処理推進機構「情報セキュリティ10大脅威」

一見、脅威の種類は多岐にわたっているように見えますが、ここで着目すべきポイントは、上位6位の脅威うち5件が何らかの形で「特権ID管理または運用の不備」が関与している点です。

特権IDとは?

特権IDとは、システムに対してあらゆる操作が可能な、特別な権限を有したアカウントを指します。管理者アカウントと表現することもあります。

非常に高い権限を有している性質上、特権IDの不正使用や誤用、濫用によってシステム障害や情報漏洩など、甚大な被害が生じてしまうため、適切な管理が必要とされています。

なぜ特権IDの管理不備が関与?

ランサムウェアの被害や内部不正による情報漏洩等の対策の共通項として特権ID管理が挙がるのは少々唐突感があるかもしれません。

ランサムウェア対策としてはメール訓練やエンドポイントの脅威検出などを、内部不正対策としてはUSBメモリ等の可搬媒体の制御が思い浮かぶかもしれません。しかしそれは、攻撃の入口や情報持ち出しの出口の部分に視点が置かれたものです。

ここで着目すべき点は、脅威の性質や手口の違いに関わらず共通して課題に挙げられるのは、重要情報にアクセスが可能な権限、つまり特権IDが適切に管理されていない状況が関連している点です。それぞれのセキュリティ脅威に関し、具体的にどのように関連しているのか、ランクインした脅威毎に見てみましょう。

ランサムウェア、サプライチェーン攻撃、標的型攻撃の動向(1, 2, 4位)

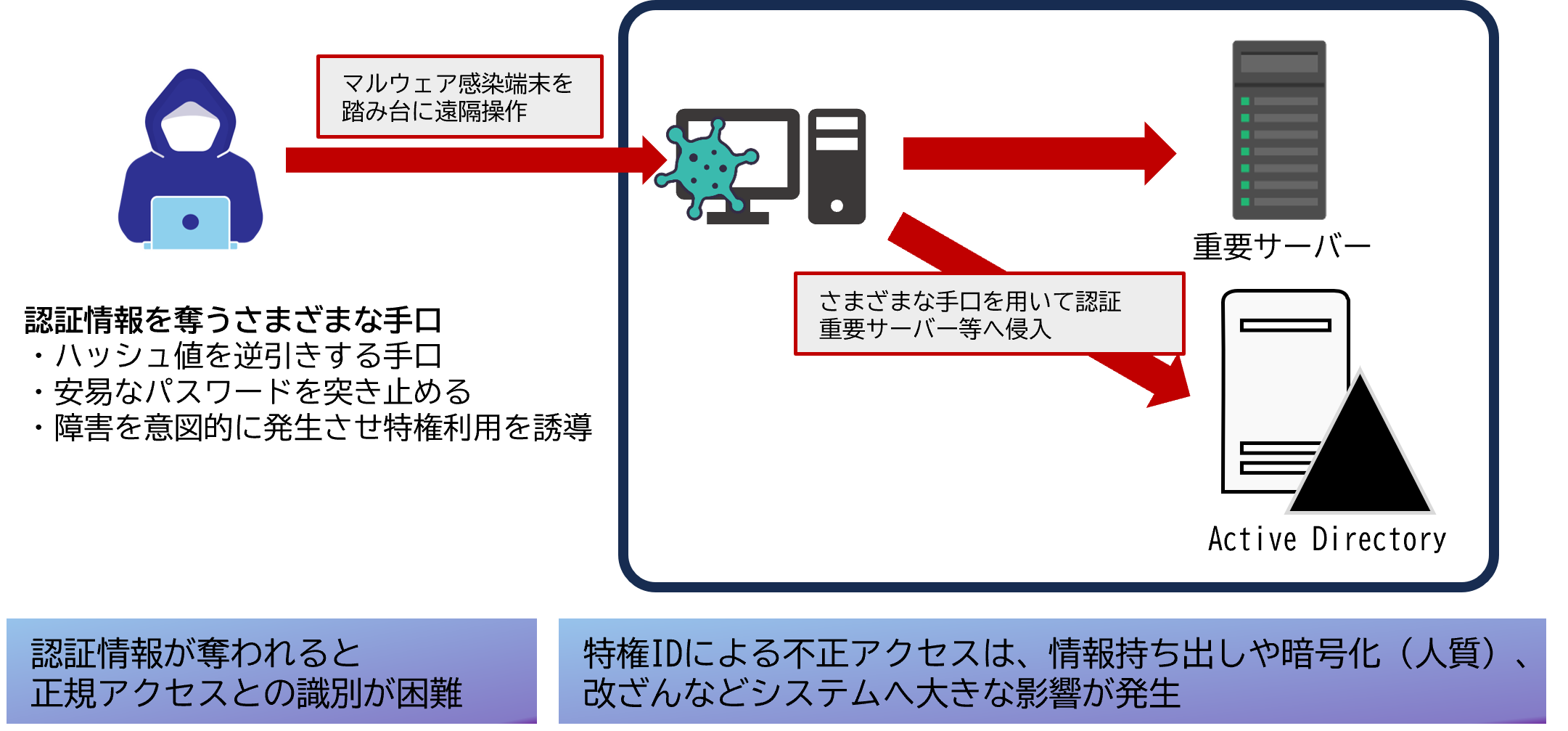

まず、上位にランクインしている外部脅威の動向を見てみます。脅威度が増し、ランキングの上位を占めている理由は、攻撃の手法が多様化している点にあるといえます。

これまでの攻撃手法といえば、業務を装った偽装メールを不特定多数に送り付け、誤って開いてしまった端末をマルウェア感染させる「ばらまき型」の攻撃が一般的でした。

しかし、現在増加している攻撃手法は、ターゲット企業のシステム環境を入念に調べ、さまざまな経路から侵入を試みる「標的型」の手口に変化しています。侵入を試みる経路も、リモート端末やVPN機器、クラウド上のサーバーの脆弱性を調べるだけに留まらず、ターゲット企業と取引しているサプライヤーへ攻撃し、サプライヤーとターゲット企業が接続されたネットワークを介して侵入するケース(サプライチェーン攻撃)もあります。

このように、初期侵入の手口は多様化する一方ですが、着目すべきはその最終目的は共通である点です。最終的に狙われているのは重要システムの改ざんや暗号化、保管された機微情報であることに変わりはありません。これら最終目的を果たすために攻撃者が初期潜入後に狙うのが特権IDなのです。

つまり、サイバー攻撃の侵入経路はさまざまであるものの、その最終目的は重要サーバーであり、重要サーバーの特権IDを適切に管理することが、各脅威に共通した対策であるといえます。

つまり、サイバー攻撃の侵入経路はさまざまであるものの、その最終目的は重要サーバーであり、重要サーバーの特権IDを適切に管理することが、各脅威に共通した対策であるといえます。

内部不正、不注意による情報漏洩の動向(3, 6位)

次に3位、6位にランクインした内部者の不正や不注意による情報漏洩の動向も紐解いていきます。

内部不正による情報漏洩等の被害(3位)

まず、内部者の不正に関しては、2023年10月に某大手通信業で顧客情報の不正な持ち出しが公表されたことは記憶に新しいかと思います。2014年に通信教育の某大手企業で発生した顧客情報の流出事件も大きなインパクトがありました。

この手の事件は定期的に発生していますが、いずれも特権IDを業務で利用するシステム管理業務で発生している傾向があります。長期間事件が表面化することなく大量の個人情報を持ち出すことができたのは、特権IDを業務上使用できる担当者による犯行だったためです。どの企業でも特権IDを利用する業務が存在する以上、一定のリスクがあるものとして適切な管理が必要なことは明白といえます。

不注意による情報漏洩等の被害(6位)

また、内部者による情報漏洩は意図的な不正だけでなく、不注意によるものも6位にランクインしています。メールの誤送信や書類等の紛失が代表的ですが、最近顕在化しているのはクラウドサービスの設定ミスで意図せず機密情報を公開・漏洩してしまうケースです。

2023年12月に判明した事件では、アプリ開発会社でオンラインストレージの情報公開設定にミスがあり、顧客や取引先含む93万件の情報を含んだファイルが6年もの間、外部から閲覧できる状態になっていました。今やクラウドサービスをさまざまな業務で複数利用している企業も珍しくないため、この問題は今後さらに増加すると推測できます。

このような設定ミスは、クラウドサービスの管理者権限が不適切に利用・運用されていることが原因です。クラウドサービスの場合、必要最小限の権限のみを付与すべきケースであってもサービスの仕様で過剰に権限を付与せざるを得なかったり、中にはIT部門による管理操作の統制・リスク管理がされないまま現場部門で管理されてしまいやすい性質があります。

設定ミスの対策として、各サービスの仕様を正しく理解しポリシー策定やマニュアル整備をすることも重要ですが、管理者権限を適切に管理・運用していくことが、対策の核心であるといえます。

このように、サイバー攻撃や内部不正など脅威はさまざまであっても、セキュリティインシデントや情報漏洩の操作にクリティカルに直結する特権ID、管理者権限を適切に管理し守ることが対策の共通項であり、優先すべき対策といえるわけです。

では、適切な特権ID管理とは?

基本的な特権ID管理の考え方として、講じるべき対策は以下の通りです。

日頃の管理として特権IDの不正使用や濫用を防止するための取り組みを整備しておくだけでなく、万が一不正使用されてしまっても早期に発見できるような仕組みが重要です。

特権ID管理に必要な機能が揃った専用ツールの利用を検討するのも手段の1つですが、まずはこのあと紹介させていただく資料で特権ID管理の現状をセルフチェックいただくのがオススメです。

不正使用を防止

| 認証情報の保護・強化 |

パスワード強度の強化、多要素認証の設定 定期パスワード変更 |

| 使用機会の最小化 | 申請に基づく貸出・権限付与 |

| 使用場所の限定(非外部接続) | 専用端末・踏み台からの使用に限定 |

不正使用かどうか識別・発見

| 特権ID利用の把握・使用経路の限定 |

申請に基づく特権利用の徹底 専用端末・踏み台からの利用 |

| アクセスログの取得と点検 | アクセスログの取得、申請との突合 |

権限濫用や誤用を防止・発見

| 使用目的・作業内容の明確化 | 申請時における作業目的や内容の記載 |

| 操作ログの取得と点検 | 操作ログと申請内容との突合 |

《資料ご案内》5分でできる特権ID管理セルフ診断シート

エンカレッジ・テクノロジでは、特権ID管理の現状を簡易的にセルフチェックできる資料を配布中です。

15のチェック項目でリスクの度合いを診断できます。

ぜひご活用くださいませ!