SaaSのID管理はiDaaSで十分?整理しておきたい役割と留意点

SaaSの普及とともに注目され、導入が進むiDaaS。ID管理のセキュリティ向上を謳う製品もあり、『これでSaaSのID管理はばっちり!』と考える人もいらっしゃると思います。勿論、iDaaSはSaaSのID管理におけるメリットがある一方で、盲点となっている不足点が存在します。

このコラムでは、今一度、iDaaSの役割を振り返るとともに、何が不足するのか、不足点をどう補うべきかについて解説したいと思います。

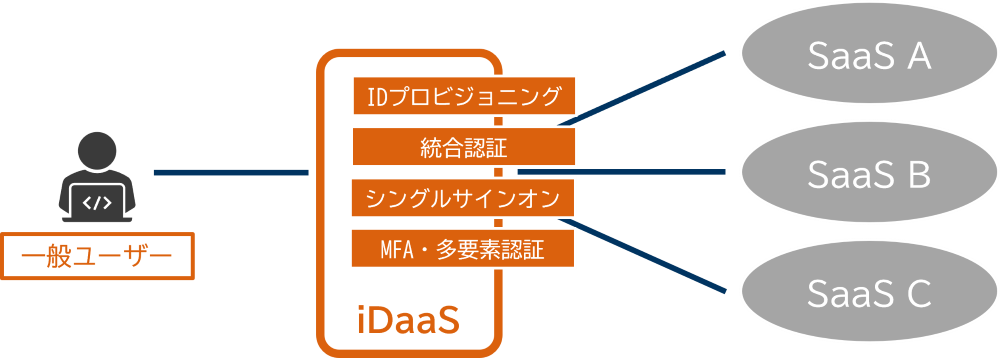

iDaaSの概要

iDaaSは、様々なSaaSの"一般権限ID"とそのパスワードを一元的に管理し、SaaSへのシングルサインオンを提供するクラウドサービスです。ユーザー自身が個々のSaaS毎にパスワードを管理する運用がなくなるので、パスワード管理におけるリスクや運用負荷が削減されることが主要なメリットです。ここで"一般権限ID"と述べている点がポイントです。iDaaSが管理するのは、一般権限ID、つまり各ユーザーの職務や職位に応じて制限された機能や権限が割り当てられたID、という点を再認識することが重要です。

iDaaSの盲点と特権ID

『他にIDがあるの?』と思われるかもしれません。その点こそiDaaSの盲点です。SaaSに限らずあらゆるシステムに"特権ID"が存在します。iDaaSでは特権IDを適切に管理できないのです。

特権IDには管理者権限が付与されており、一般権限IDでは行えない、システムに対する様々な操作を行うことが可能です。特権IDを用いた不正操作やサイバー攻撃による被害は甚大です。

実際、iDaaSのみでは対処できないSaaS(Webサービス)の特権ID(=管理者権限)の管理不備に起因するセキュリティ事件が起きてしまっています。

- 2021年頃、SFAのSaaSを利用する複数の企業が設定不備により、保管している情報がインターネットを介して誰でも閲覧可能な情報となっていた問題が発生

- 2021年3月、国内企業A社は、第三者により同社の「Microsoft365」に不正にアクセスを受けたことを発表した。「Microsoft365」への不正アクセスは、A社の子会社へのサイバー攻撃で不正に窃取した認証情報だった。国内取引先の各種企業情報、取引先の個人情報が流出

- 2023年12月スマートフォン向けゲーム・アプリ等開発会社がオンラインストレージ「Googleドライブ」の情報公開設定にミスがあり、顧客や取引先、退職者など約100万人の情報を含むファイルがリンクを知っていれば誰でも閲覧できる状態で6年放置

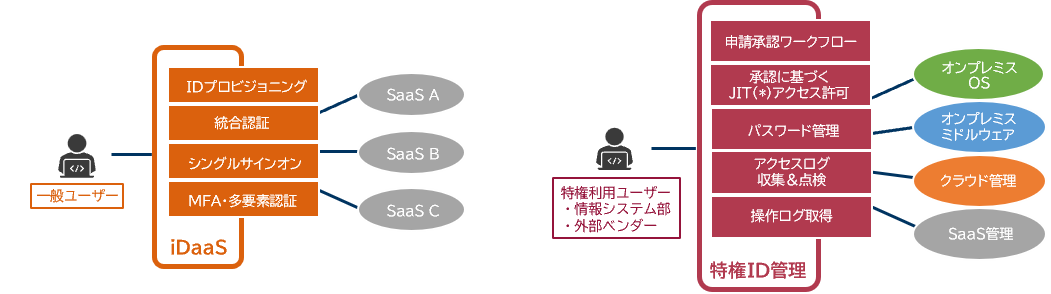

では、iDaaSはどのようなリスクに対応できないのか。iDaaSが対象とする一般権限IDとiDaaSの範囲外ではる特権ID管理のそれぞれのリスクとその運用対処例を整理してみます。

| リスク | 対処例 |

| SaaSごとにID・パスワードを管理することによる、脆弱なパスワードの設定、パスワード管理不備・運用負荷 | シングルサインオン(SSO)/統合認証により単一のログイン手続きで各システムにアクセス可能にする |

| 入社・退職・異動などによって生じるID作成・削除・権限変更などの運用負荷 | IDの統合管理により、メンテナンスを自動化し、運用負荷を削減 |

| なりすまし、不正アクセスのリスク | 多要素認証をSSOや統合認証によって集約される唯一の認証手続きに適用する |

| リスク | 対処例 |

| 特権IDを常時利用できることによる不正利用のリスク | 『最小権限・最小機会の原則』に基づき、承認ベースのアクセス許可により、必要な期間に限って申請承認ベースで利用許可を行う |

| 部外者や攻撃者に不正アクセスを行われるリスク | パスワードの複雑性を強化する、多要素認証を併用する等して認証情報を保護する |

| 不正アクセスやアクセス試行に気づかないリスク | 特権IDのアクセスログ(成功・失敗)を取得し、定期的に点検を行う |

| 権限濫用・誤用(設定ミス)を抑止できない、発見が遅れるリスク | 操作ログを取得し、定期的に点検を行う。リスクの高い操作は単独で行わず監視・立ち合いの元で行う |

iDaaSが対処できるのは、一般権限IDにおけるリスクの範囲であり、特権IDのリスクは範囲外になることが分かると思います。

明らかとなったiDaaSのみでは不足する特権IDのリスク。不足点は、特権ID管理システムで効率的・効果的に対処することが可能です。

特権ID管理システムの概要

特権ID管理システムは、表2で示した特権IDのリスクに対処できるツールで、SaaSだけではなくオンプレミスで稼働するOS、ミドルウェア、クラウドなどさまざまなシステムの特権IDを一元的に管理します。一般権限IDはiDaaSで管理し、特権IDは特権ID管理システムで管理することで、より安全で効率的なID管理を実現可能です。

まとめ

- iDaaSはさまざまなSaaSの一般権限IDの運用負荷の軽減、パスワード管理の不備のリスクを低減するツールです

- 一方で特権IDの管理という面では盲点になっており、特権IDの適切な管理、リスク対策を講じるための機能は不足しています

- 特権IDのリスク対策として特権ID管理システムが有用です

特権ID管理ツールならESS AdminONE

弊社エンカレッジ・テクノロジでは、特権ID管理ツール「ESS AdminONE(イーエスエス アドミンワン)」を開発・販売しています。

ESS AdminONEは、特権ID管理に求められる申請/承認ベースのID貸与、アクセス制御、ログの保存・点検といった基本機能を網羅しているだけでなく、DX時代に必要な機能・特長を押さえた次世代型の特権ID管理製品です。

本製品1つで、特権IDのあるべき管理プロセスの実現し、内外のセキュリティ脅威からシステムを保護します。