間違いだらけの特権ID管理(ランサムウェア対策編)

ますます猛威をふるうランサムウェア攻撃。企業は、喫緊の課題として自社のシステムを保護するために必要な対策を講じる必要があります。

中でも被害を最小化し、早期に復旧を果たすといったサイバーレジリエンスを向上させるためにもシステムの管理者アカウント、特権IDを適切に管理することは重要な取り組みの一つです。

本記事では、ランサムウェア攻撃対策という観点で適切な特権ID管理を行うために、誤った認識を持たれやすい点について、代表的なものをピックアップしてご紹介します。

内部ネットワークに設置されたシステムは攻撃の対象にはなりづらい

外部からの攻撃を想定した場合、インターネットから直接アクセスができない内部ネットワーク内に設置されているシステムは攻撃の対象にならず、安全であると考えている方は少なからず存在します。

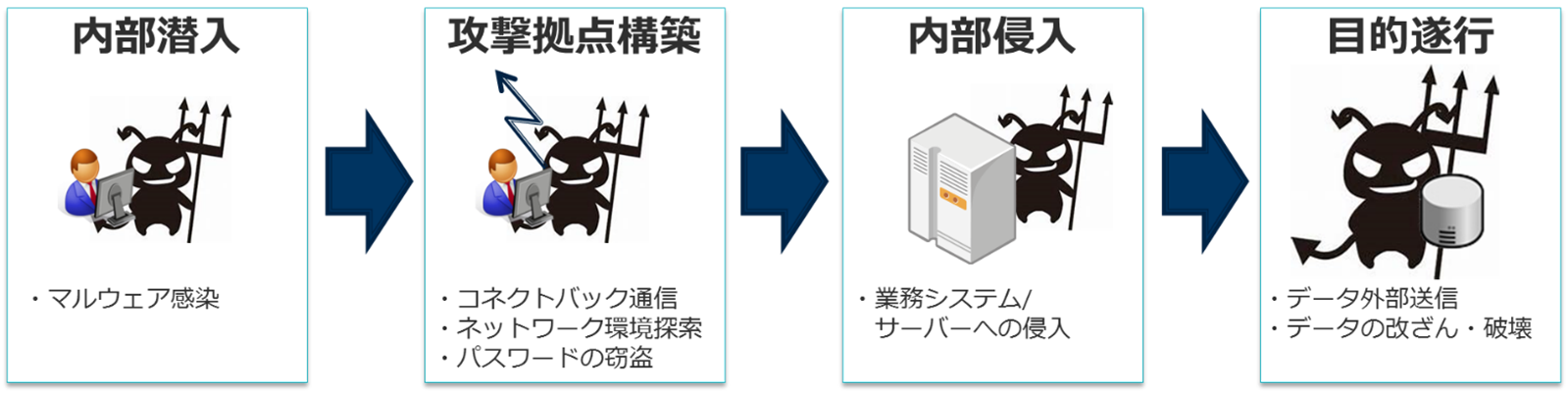

昨今の標的型のランサムウェア攻撃は、VPNの脆弱性や公開サーバーに設定された強度の弱い認証情報など、あらゆる侵入経路を模索し、内部潜入します。攻撃者は初期侵入後、感染端末などを踏み台に内部探索活動を行い、侵害範囲を拡大するとともに、管理者権限の認証情報を奪取して権限昇格を試みます。

そのため情報を改ざんされたり人質にされたりするシステムは外部から直接アクセスできない内部ネットワークに配置されたシステムです。

外部に直接公開していないサーバーだから、それほど強固なセキュリティ対策は不要という考えは、もはや通用しない状況です。

定期パスワード変更は不要

セキュリティ対策として、定期パスワード変更は不要、定期変更を強制することでかえってセキュリティリスクを招くという考え方が一般化しています。

この背景には、米国国立標準技術研究所 (NIST) ガイドラインの改定において、上記主旨が示されたこと、またそれを受け総務省のセキュリティガイドラインからも定期的なパスワード変更に関する記述がなくなったことが起因しています。

ただし、上記は個人ユーザー・企業ユーザーが、さまざまなシステム・サービスで使用する複数のパスワードを管理しなければならない状況において、定期変更を強制することで、利用するシステム・サービスすべて共通のパスワードを設定してしまったり、規則性のあるパスワードになってしまうことが問題であることが背景にあります。

特権IDにおいては、パスワード管理を所有者である個人にゆだねる方式では、同様の問題を生む可能性があり、参考にすべきではありますが、一方で、サイバー攻撃の性質上、どれだけ複雑なパスワードを設定したとしても、認証情報が奪われる可能性があります。

そのため、適切な形で設定されたパスワードであっても、その有効期限はなるべく短期間とし、仮に認証情報が奪われたとしても、短期間で無効となる仕組みにした方が良いと考えられます。

複雑なパスワードを設定しておけば安全

桁数が短く、複雑性が不足しているパスワードは攻撃者に容易に奪われるリスクがあり、改善する必要があります。ただ、一方で、パスワードをいくら複雑にしても、攻撃手法によっては攻撃者による奪取を防止する対策にはなりえない場合があることもあわせて認識する必要があります。

下表は主なパスワードを奪取するための手口を示したものです。リスト型攻撃やブルートフォースなどの攻撃はパスワードを複雑にすることが対策にはなりえますが、他の手口は複雑さに関係しません。そのため特権IDのアクセス経路には、パスワードだけではなく、多要素認証を設けるなどの対策が必要です。

| 主なパスワード奪取の手法 |

パスワード強度の |

解説 |

| リスト型攻撃 | 効果あり | 漏洩したパスワードのリストを用いる攻撃のため、複雑性を強化したり、完全にランダムな文字列を設定することで奪取されないようにすることが可能 |

| ブルートフォース攻撃 | 効果あり | 総当たり攻撃でパスワードを突き当てるまでに要する時間や桁数・使用文字種などの複雑性を高めることによって大幅に長くすることが可能 |

| ハッシュの解析による攻撃 (Pass the Hashなど) |

効果なし | パスワードが利用された際に生成される痕跡を用いるため、パスワードをいくら複雑にしても、攻撃は防げない |

| キーロガーによる奪取 | 効果なし | パスワードを使用した際にキー打鍵情報をもとにパスワードを奪取するため、複雑性を高めても効果はない |

<<資料ご案内>>特権ID管理のすべてがわかる指南書「特権ID管理のAtoZ」

このコラムでは、ランサムウェア攻撃からシステムを保護するために必要な取り組みである特権ID管理に関して、よくお客様がお持ちの誤った認識の代表的な内容をご紹介いたしました。

エンカレッジ・テクノロジでは、上記だけではなく、システムの安全と安定稼働を実現するために必要な特権ID管理のあるべき内容をまとめた資料「特権ID管理のすべてがわかる指南書「特権ID管理のAtoZ」を編纂し、ご関心のある方に配布中です。

本資料を今すぐダウンロードして、特権ID管理のあるべき姿を確認しましょう!