標的型攻撃対策になぜ特権アカウント管理が必要なのか

特権アカウントと標的型攻撃の関係について解説します。

標的型攻撃の脅威

猛威を奮うサイバー攻撃。その中でも特に脅威となっているのが、特定の企業を狙って攻撃を仕掛ける標的型攻撃といわれる手法です。

ターゲット企業を事前に調査し、業務内容に似せた非常に巧妙なメールを送り付けるなどの方法を取ることから、完全に侵入を防ぐことが困難な状況となっています。

標的型攻撃については、2005年頃から確認されており、すでに二十年近く経過しています。しかし近年になっても、標的型攻撃による個人情報や機密情報の漏えい事件が企業や公共団体で発生している現状です。

そのことから、独立行政法人情報処理推進機構(IPA)の発行する「情報セキュリティ10大脅威」の2022年版 組織編において、1位のランサムウェアによる被害に続き非常に高い脅威として挙げられています。

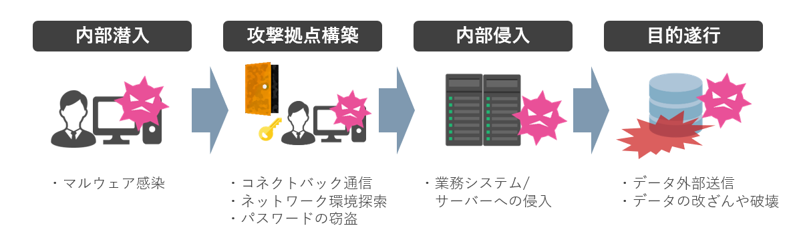

初期潜入後にどのような活動が行われているのか?

マルウェア感染により初期潜入を果たした攻撃者が、最終目的である重要情報の持ち出しや改ざんを達成するまでに、どのような活動が行われているのかが、様々な機関・ベンダーの調査によって明らかになっています。

攻撃者は感染端末を踏み台にして、遠隔操作を可能にするよう外部との通信を確立するとともに、感染範囲を広げ、ネットワーク全容を把握し、重要サーバーの存在場所を突き止めアクセスを試みます。

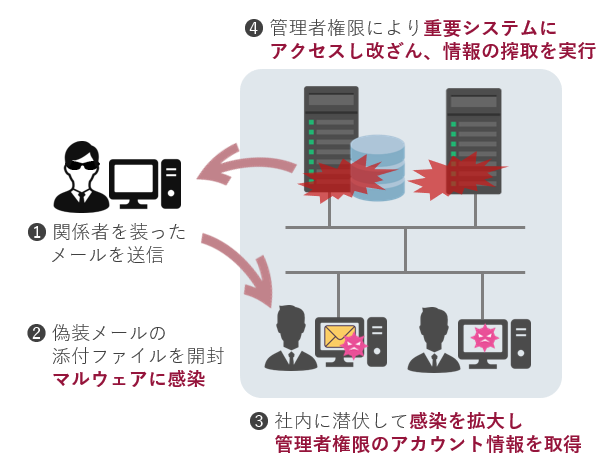

マルウェアに感染する典型的な例

重要システムへ侵入する方法としては、大きく2つあります。

1つはシステムの脆弱性を突く方法、そしてもう1つがアカウントの資格情報を奪う方法です。

公的機関やセキュリティベンダーの調査によると、システムへのアクセスできる資格情報を奪取するため、様々なツールが存在していることが分かっています。

|

PwDump7 |

システム内のパスワードハッシュ一覧を表示する |

|

PWDumpX |

リモートホストからパスワードハッシュを取得する |

|

Quarks PwDump |

ローカル・ドメインアカウントのNTLMハッシュや、キャッシュされたドメインパスワードを取得する |

|

mimikatz |

記憶された認証情報を搾取 |

|

Windows Credentials Editor |

ログイン端末のメモリ内に存在する、パスワードハッシュ情報を取得する |

|

gsecdump |

SAM/ADやログオンセッションから、ハッシュを抽出するツール |

|

lslsass |

lsassプロセスから、有効なログオンセッションのパスワードハッシュを取得する |

|

Find-GPOPasswords.ps1 |

グループポリシーのファイルにパスワードの記載がある場合、それを取得する |

|

Mail PassView |

端末上のメールクライアントの設定に保存されているアカウント情報を抽出する |

|

WebBrowserPassView |

端末のWebブラウザに保存されているユーザー名・パスワードを抽出する |

|

Remote Desktop PassView |

端末上のRDPの設定に保存されているアカウント情報を抽出する |

出典:インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書(第2版) 2017年11月9日 一般社団法人JPCERTコーディネーションセンター

特に特権アカウントのパスワードが奪われることは、あらゆる操作を許してしまうことになります。そのため、情報の持ち出しや改ざんのリスクが一気に高まります。

標的型攻撃の内部対策として特権アカウントの管理が重要に

ますます巧妙化するサイバー攻撃に対し、完全に防御し侵入を防ぐことが困難となっている今、初期潜入を許してしまっても、最終目的である情報の持ち出しや改ざんを行われないよう、内部対策も合わせて実施することが必要です。特権アカウントの適切な管理は、その中でも重要な取り組みの一つと言えます。

特権IDの不正使用を如何に早期発見できるかがポイント

特権IDを管理する観点として、重要な要件の一つに、「特権IDを使用した不正アクセスを早期に発見できること」があげられます。特権ID自体があらゆる権限を保有する以上、どのような手段を用いても、不正使用を完全に防止することは困難だからです。例えば、特権IDを正規のプロセスで使用する際に、別のアカウントを作成し、パスワードを設定すれば、そのアカウント自体は自由に使用できてしまいます。

特権ID管理ツールならESS AdminONE

弊社エンカレッジ・テクノロジでは、特権ID管理ツール「ESS AdminONE(イーエスエス アドミンワン)」を開発・販売しています。

ESS AdminONEは、特権ID管理に求められる申請/承認ベースのID貸与、アクセス制御、ログの保存・点検といった基本機能を網羅しているだけでなく、DX時代に必要な機能・特長を押さえた次世代型の特権ID管理製品です。

本製品1つで、特権IDのあるべき管理プロセスの実現し、内外のセキュリティ脅威からシステムを保護します。