漫然とログを溜めないために押さえておきたい3つのポイント

一言にログといっても今や種類・内容は様々ですが、漫然とログを溜めていては、いざというときに活用できない・そもそも保管されていないといった事態になりかねません。そこで本記事では、ログの種類に関わらず、ログ・証跡管理を行う際に共通して押さえておきたいポイントを3つご紹介いたします。

ポイント(1) 目的に合わせて必要な情報が正しく取得できているか?

ログや証跡を収集・保管する目的に応じて、必要な情報は異なります。ログ取得の目的に即し必要な情報が正しく取得できているかどうかは、ログ管理のポイントとして極めて重要です。

ガイドラインや法規制への対応を目的にログ取得を行う場合を例に考えてみましょう。

※「法規制・ガイドラインに見るログ・証跡管理の必要性」はこちらの記事でご紹介しています

クレジットカード情報の安全対策であるPCI DSS基準の要件には、カード情報に対するアクセスについてトレース可能となるようログの取得が求められています。

この要件に対応する場合、「誰がどのような経路でカード情報にアクセスをしてくるのか」「そのログはどこにどのように保存されるのか」を軸にログを取得・管理する必要があります。

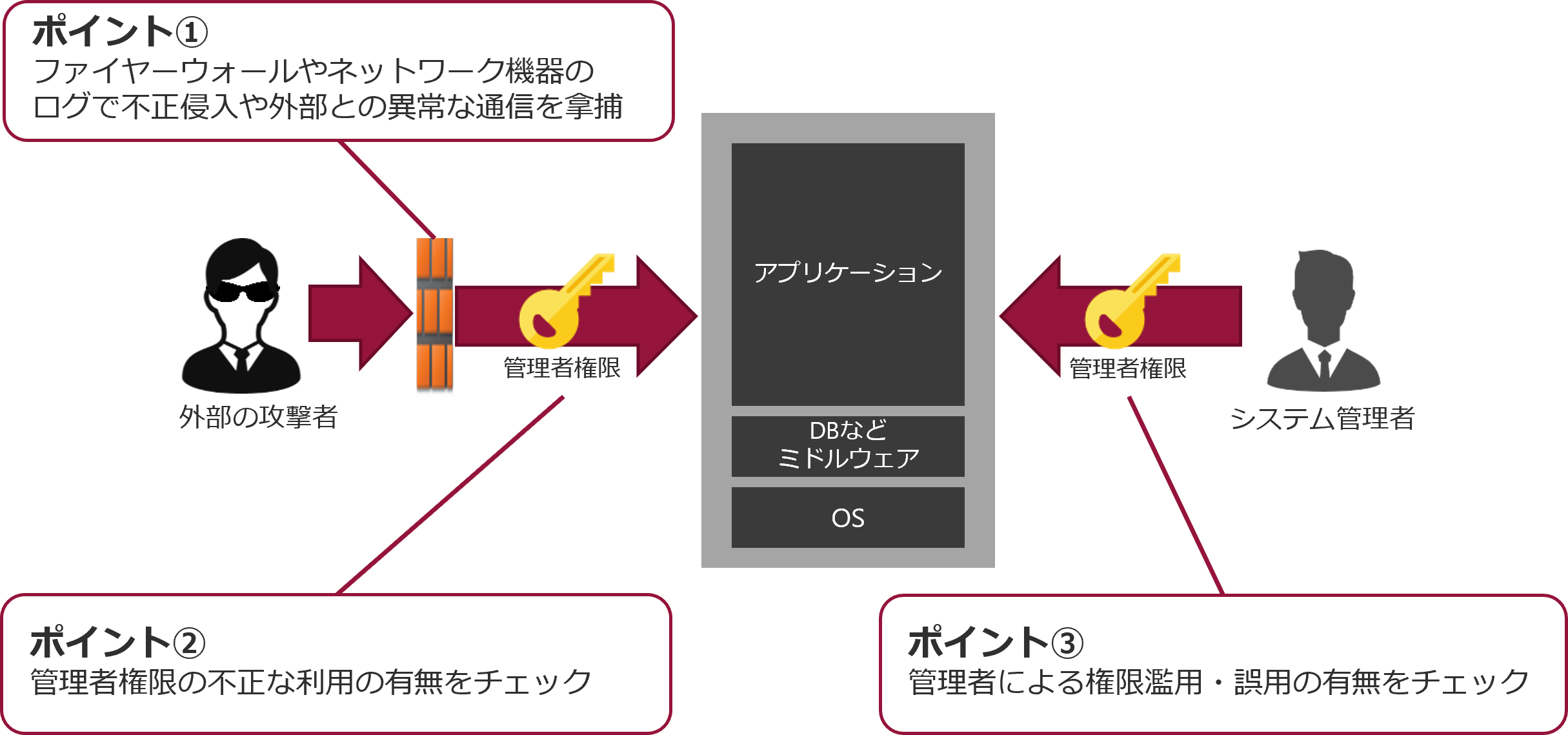

そのうえで、下図のようにカード情報にアクセスしうるユーザーや、保管すべきログの対象や範囲を洗い出すことで、目的に応じたログを取得することが可能です。アクセスしうるユーザーについては、内部のユーザーだけではなく攻撃者による不正アクセスも想定しましょう。

図1. ログ取得が必要な想定範囲の見極め例

また、企業を取り巻く環境は常に変化するため、取得すべきログは何なのか?不足している情報はないのか?といった点を継続的にチェックすることも大事なポイントとなります。

ポイント(2) 保有するスキルで解析・検索することが可能か?

2つ目のポイントは、保管しているログ・証跡データの内容と、それを解析・検索するためのスキルとの整合性です。

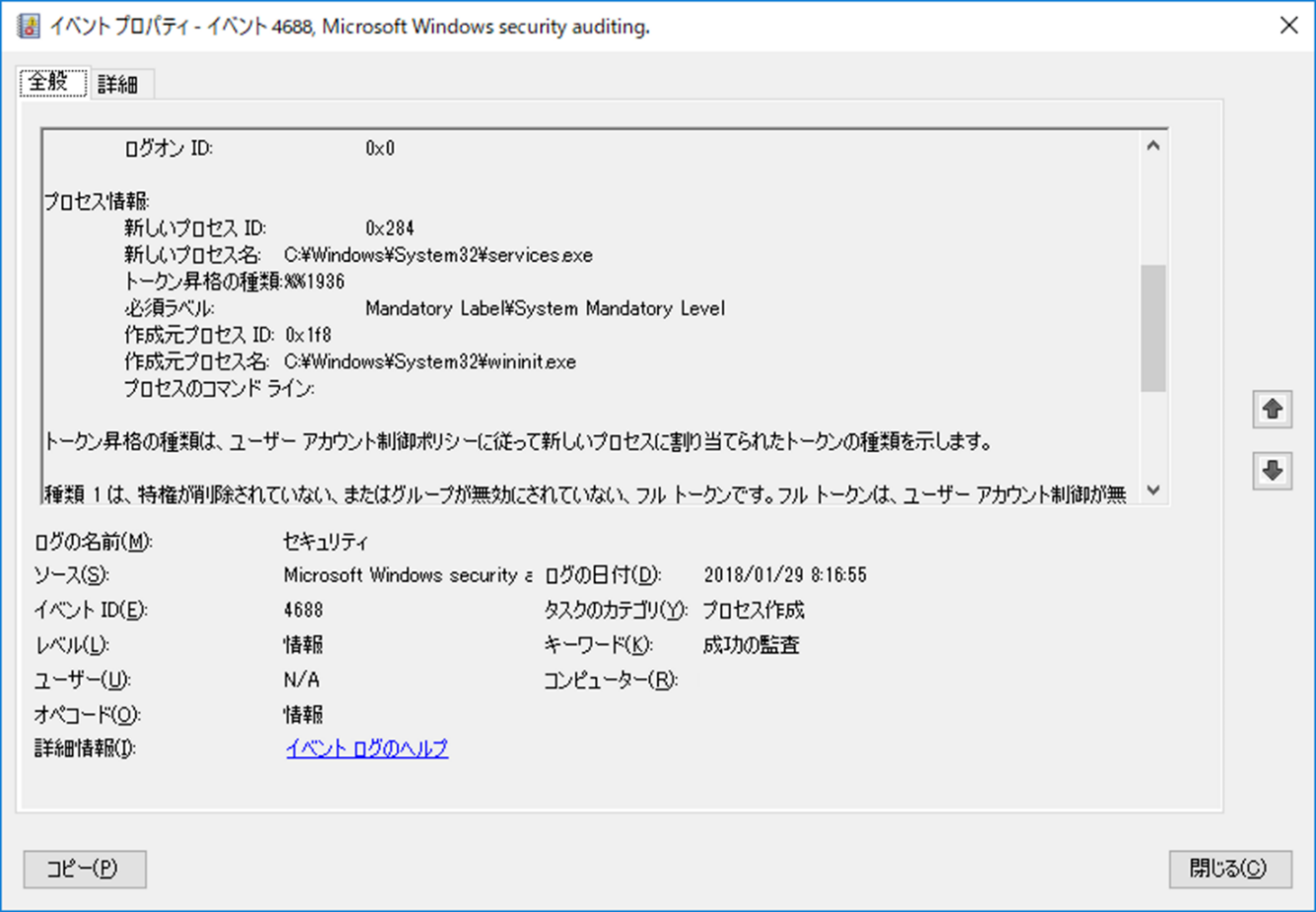

システムが出力するログ情報は、必ずしもユーザーが判読しやすい形式で出力されない場合があります。そのため、内容を理解し、実際に何が起きたのかを掌握するには、ログを解析するための知識が必要です。

出力するログが膨大な場合には、単一のログの内容を理解するだけではなく、その出現頻度等の傾向を分析するようなログの解析手法も必要になります。

このギャップが大きいと、実際に解析・検索に必要な情報を取得・保管していても、実際にそれを実行することが不可能となるため、注意が必要です。

図2. 専門的な知識が必要なログの内容(Windowsイベントログの例)

このギャップを埋める方法は以下いずれかになります。

- スキル・知識を向上させる

- 現状のスキルで解析可能なログを取得する方法を取る

必要なタイミングだけ外部からスキルを調達するという選択肢もありますが、スキル調達のタイムリーさや、継続的にスキル調達が必要な場合のコスト面がネックになることが想定されてます。

ポイント(3) ログの完全性は担保できているか?

ログを保管・蓄積を行う目的上、保管されているログが改ざんされていないこと、情報が欠落していないことなど完全性を担保することは極めて重要です。ログに欠落した期間等があると、「異常がないこと」を担保することが難しくなります。

多くの場合、システム上で保存されるログの改ざん防止や、改ざんを検知する仕組みは不完全なため、注意が必要です。

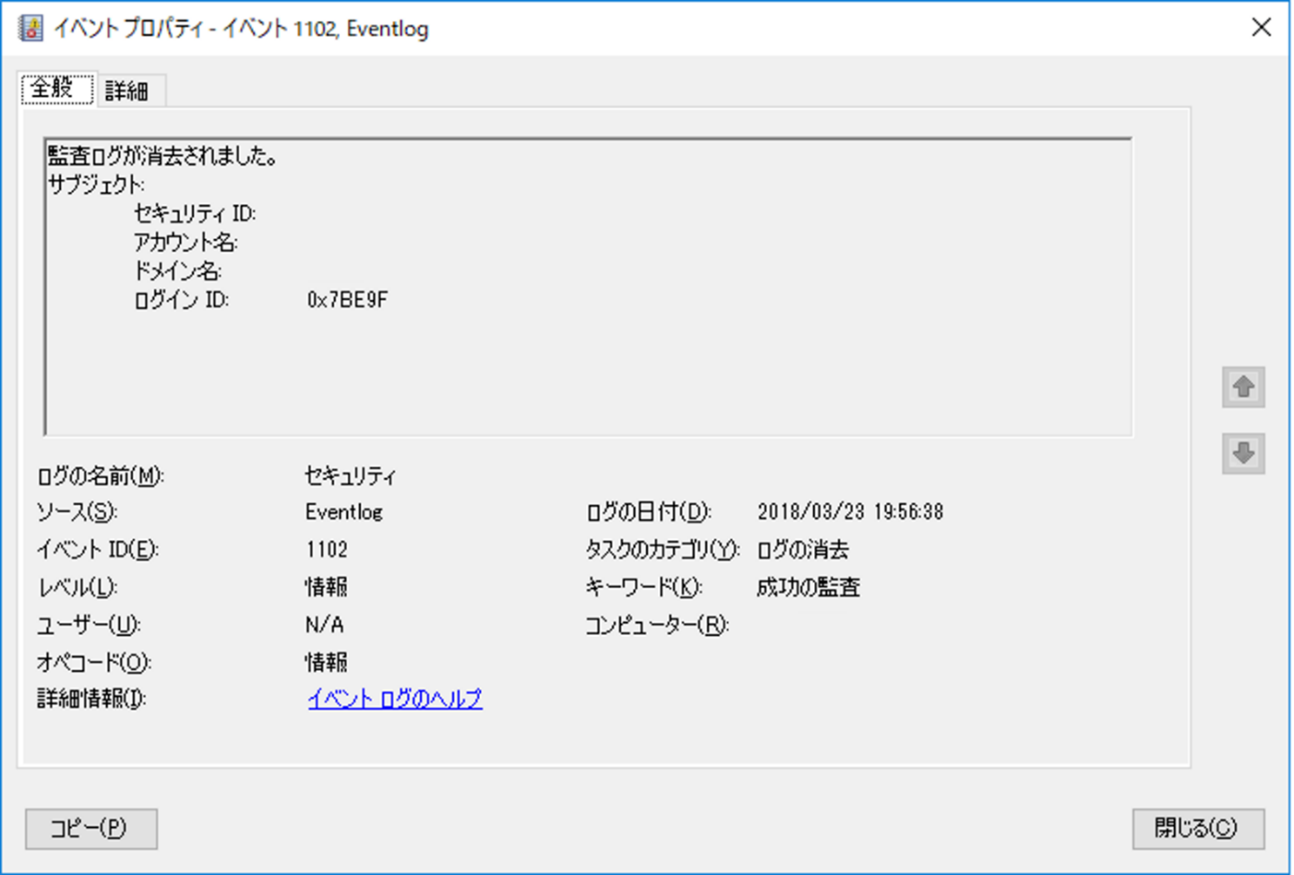

例えばWindowsのイベントログは、システム管理者権限で消去できてしまいます。ログを消去すると、ログが消去されたというログが記録されますが、どのようなログが消去されたかを確認することはできません。

図3. ログが消去されたことを示すログ

システム証跡管理ならESS REC

弊社エンカレッジ・テクノロジでは、システム証跡監査ツールの「ESS REC」を開発・販売しています。ESS RECは、システムの特権アクセス時の操作と操作環境を克明に記録・監視するとともに、高いトレーサビリティを確保します。

おかげさまで様々な業種・業態にご採用いただいており、15年連続市場シェアNo.1(※)のデファクトスタンダードです。IT統制の強化や監査対応、システム操作のセキュリティ対策に課題をお持ちの方はぜひご検討ください。

※出典:内部脅威対策ソリューション市場の現状と将来展望 2024年度【サイバーセキュリティソリューション市場20版目】デロイト トーマツ ミック経済研究所株式会社 及び同社における過去の調査結果