DXがもたらした特権ID管理の3つの変化 ~セキュリティ脅威編~

DX(デジタルトランスフォーメーション)時代に突入した今、特権ID管理に求められる要件はどうなるのでしょうか?数回に分けて解説してまいります。

2回目となる今回は、システム環境の2つ目の変化としてご紹介した「セキュリティ脅威の変化」について説明いたします。

前回のコラムはこちらから⇒ 「DXがもたらした特権ID管理の3つの変化 ~クラウド編~」

増加の一途をたどるセキュリティインシデント

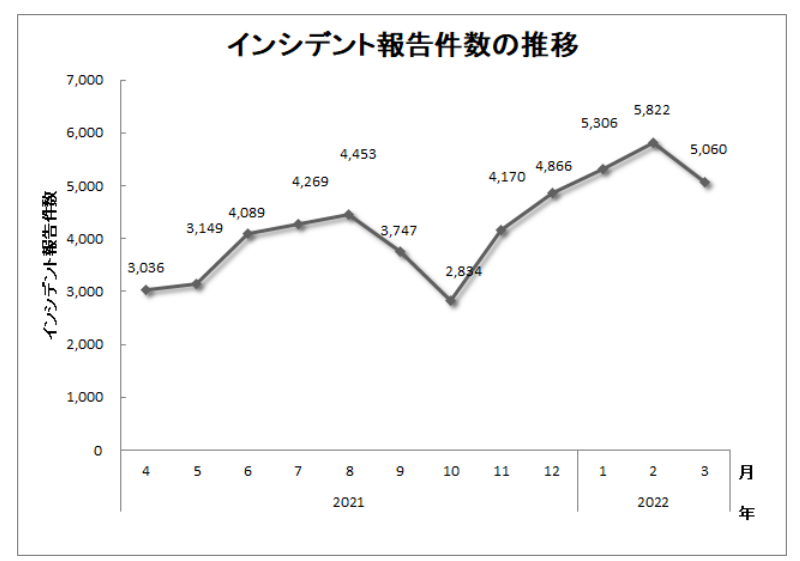

統計データによると、2021年から2022年にかけ、セキュリティインデントは増加傾向となっています。インシデント全体に占める件数の割合としてはフィッシング等、比較的単純な手口が多い状況ですが、Emotet感染による被害件数の急増などを鑑みるとや企業を狙った組織による攻撃が多く発生していることが示唆されています。

また、攻撃手口の中には、クラウド上のシステムを狙ったものも発生しており、前回のテーマで紹介した基幹系システムのクラウド移行という流れを逆手に取ったものということでは無視できないものとなっています。

引用元:JPCERT/CC インシデント報告対応レポート[2022年1月1日 ~ 2022年3月31日]

インシデントが増加する背景とは?

その① 攻撃手法の巧妙化

このようなインシデントの増加の背景の一つに、攻撃手法そのものの巧妙化があります。

- 偽装メールそのものが巧妙化し、本物のメールとの見分けが難しくなっている

- スクリプト実行など、ファイルなどの痕跡を残さずマルウェアに感染させる手法の発達

- 外部通信の隠匿など、攻撃を受けていること・マルウェア感染していることへの発見の遅れ

その② システム環境の変化に伴う境界防御の限界

クラウド利用やテレワーク導入により、ファイアウォール等の境界型防御によって社内ネットワークの安全性を保つ方法が機能しづらい環境になってきている点もインシデント増加の背景の1つです。

そのため境界型防御の考え方に対し、安全な領域はもはや存在しない/何も信頼しない「ゼロトラスト」型のセキュリティ対策の考え方が近年重視されるようになってきています。

論理アクセス制御がますます重要に

ゼロトラストセキュリティ対策では、アクセス試行に対して、アイデンティティ(ID)によってユーザーを識別し、アクセス許可・拒否を判断するような論理アクセス制御が重要になってきます。

この場合、なりすましされていないことが非常に重要なポイントです。なりすましを防ぐため、パスワードを強固に保護したり多要素認証を取り入れて認証の仕組み自体を強化することが対策の要といえます。

特権IDが攻撃者の標的に

システム管理者が利用する特権ID(管理者権限)についても同様です。

これまでの特権IDの管理不備によるリスク要因は、主に内部者による不正使用がメインであり、それに対し対処するものと考えられてきました。しかしセキュリティインシデントの脅威が増す現在は、管理者権限が外部の攻撃によって窃取され、システムへ不正アクセスされることも想定し、リスク要因として対処する必要があります。

現に、多くの標的型攻撃においては、Pass the Hash/ Pass the Ticketと言われるWindowsやActive Directoryの認証の仕様を突く手法を始め、様々なツールを用いて、システムの特権を奪う手口が利用されていることが、発生したインシデントの解析によってわかっています。

下表は、JPCertコーディネーションセンターで行った調査資料に掲載されていた攻撃ツールの中で、認証情報を奪う目的のものを抽出したものになります。ご覧の通り様々なツールを使って認証情報を奪取する手口が確立しています。

| PwDump7 | システム内のパスワードハッシュ一覧を表示する |

| PWDumpX | リモートホストからパスワードハッシュを取得する |

| Quarks PwDump | ローカル・ドメインアカウントのNTLMハッシュや、キャッシュされたドメインパスワードを取得する 端末内の情報に加え、NTDS.DITファイルを指定して解析することも可能 |

| Mimikatz | 記憶された認証情報を窃取 |

| Windows Credentials Editor | ログイン端末のメモリ内に存在する、パスワードハッシュ情報を取得する |

| gsecdump | SAM/ADやログオンセッションから、ハッシュを抽出するツール |

| lslsass | lsassプロセスから、有効なログオンセッションのパスワードハッシュを取得する |

| AceHash | パスワードハッシュを取得し、ホストにログオンする |

| Find-GPOPasswords.ps1 | グループポリシーのファイルにパスワードの記載がある場合、それを取得する |

| Get-GPPPassword(PowerSploit) | グループポリシーに記載されている平文のパスワードとその他のアカウント情報を取得する |

| Invoke-Mimikatz(PowerSploit) | メモリ上にMimikatzを読み込み、起動させる |

| Out-Minidump(PowerSploit) | メモリ上のプロセスをダンプする |

| PowerMemory(RWMC Tool) | ファイルやメモリ内に存在する認証情報を取得する |

| WebBrowserPassView | 端末のWebブラウザに保存されているユーザー名・パスワードを抽出する |

出典:インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書(第2版) 2017年11月9日 一般社団法人JPCERTコーディネーションセンター

これまでの内部者の不正使用をリスクとして想定した場合の特権ID管理は、申請・承認プロセスに基づくアクセス許可など、管理プロセスのルールを定義し、そのルールの遵守状況をモニタリングすることで一定の効果を果たすことが可能でした。

しかし現在のシステムを取り巻く環境を鑑みると、サイバー攻撃による不正アクセスを特権IDのリスク要因に追加することは必要不可欠です。そのためルールベースでの特権ID管理が前提では、リスク低減が困難になっており、今後はゼロトラストを前提に、安全なアクセスのみを許可する多層的な仕組みが必要といえます。

次回は、「クラウド編」「セキュリティ脅威編」に続く3つ目のポイントである「システム数の増加編」について説明します。

続きはこちらから⇒「DXがもたらした特権ID管理の3つの変化 ~システム数の増加編~」

お役立ち資料のご案内

エンカレッジ・テクノロジでは、情報システム担当の方にお役立ていただける、特権アクセス管理に関するホワイトペーパーを無料でご案内しています。ぜひご参考ください。

こんな資料があります!

- 特権ID管理のすべてが分かる指南書「特権ID管理のAtoZ」

- 5分でできる特権ID管理のセルフチェックシート