見直しておきたい パブリッククラウドの管理アクセスの経路&手法

新規システムをAWSやMicrosoft Azure、Google Cloud Platform(GCP)などのパブリッククラウド上に構築したり、既存システムをクラウドへ移行したりといった話を大変多く耳にするようになってきました。

システムをクラウド上に配置した場合に検討する必要があるのが、これらのシステムに対する運用管理のためのアクセス方法です。管理者権限(特権ID)を使用する必要がある管理アクセスは、その不正・濫用によるシステムへの影響が大きく、細心の注意を払う必要があるからです。

また、パブリッククラウドであるため、外部からの攻撃者によって特権IDが奪われる事態は絶対に避けなければならないという点も想定しておく必要があります。

本記事では、パブリッククラウド上のシステムへのアクセス経路・手法とその注意点、ツールを利用した最適な環境づくりについて紹介いたします。

オンプレミスの考え方を踏襲したアクセス方法と注意点

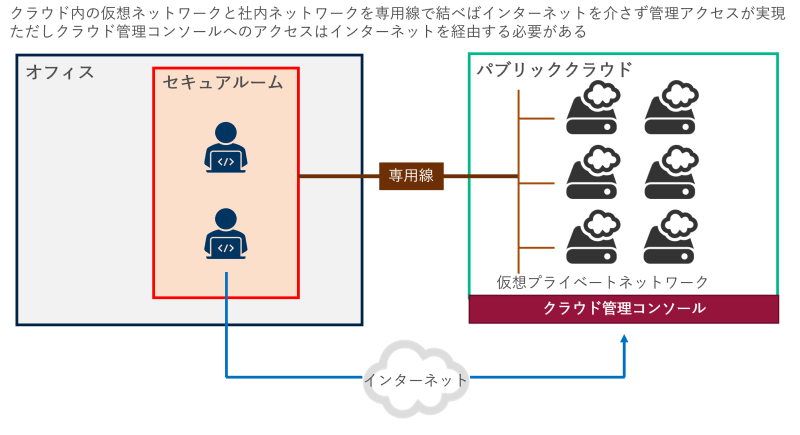

オンプレミスに設置しているサーバーの管理アクセスは、通常社内ネットワークの中でクローズして行うため安全な環境を確保することが比較的容易でした。企業によっては、セキュアルームと呼ばれるようなセキュリティレベルの一段高い場所からのみ管理アクセスが可能となるよう設計し、インターネット環境からは隔離されている場合もあります。

クラウドに配置したシステムが社内利用を目的としていたり、一部オンプレミスに残っているシステムとの連携が発生する場合には、仮想ネットワークと社内ネットワークを専用線で結び、インターネットを介さずに社内ネットワークからクラウド上のサーバーにアクセスが可能です。

このような環境においては、サーバーがクラウド上に配置されているからといって特別な考慮をする必要はありません。これまでのオンプレミスのシステムに対する管理アクセスと同じアクセス経路での作業が可能です。

注意すべきは、クラウドサービス自体の管理コンソール(AWSマネジメントコンソールやAzure管理ポータル)へのアクセス経路です。クラウドサービス内のサーバーに対しては、専用線を介してインターネットを介さずにアクセスすることができますが、クラウドサービス自体の管理コンソールにアクセスする場合には、インターネット経由する必要があります。

つまり、パブリッククラウドを利用する場合、管理業務すべてを内部ネットワークに閉じた形で行うことはできないのです。

また、専用線を介したアクセス経路は安全性は高いものの、場所を選ばずにシステム管理が可能であるクラウドサービスのメリットを生かし切れていないことになります。管理アクセスのためだけに専用線を結ぶのは費用を考えると割高です。

クラウドサービスで提供されている方法でセキュアな管理アクセスを

クラウド上に配置したシステムに対して、場所を選ばずセキュアに理アクセスする方法があります。クラウドサービス側で用意されている仕組みを利用する方法です。

ここでは、AWSとAzureが提供するサービスについて紹介します。

AWSが提供するアクセス方法

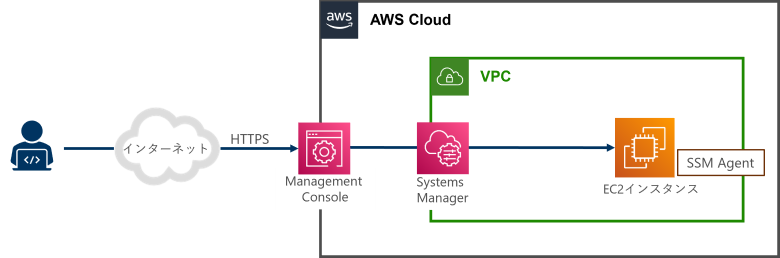

AWSでは、外部からセキュアにシステムにアクセスする方法として「AWS Systems Manager Session Manager(Session Manager)」というサービスがあります。

Session Managerは、AWSの仮想LAN(VPC)上に存在するサーバーに対して、HTTPSプロトコルを利用してインターネットからアクセスできるようにする仕組みを提供するサービスです。

従来、インターネットからVPC上のサーバーにアクセスするためには以下のような対応が必要で、どちらの場合であっても、管理アクセスのためのSSHやRDPを開放する必要がありました。

- サーバーに直接パブリックIPを割り当てる

- パブリックIPを有した踏み台サーバーを別途用意する

その点、Session Managerは、接続対象のサーバーにインストールしたSSM Agentとの間でトンネリングを確立することで、RDPやSSHを開放せずに外部からの接続を可能とします。

AWS Systems Manager Session Managerを使ったインターネット経由のセキュアなリモートアクセス

また管理用のアカウントであるIAMにロールを付与することで、IAMユーザーを用いてアクセスが可能となりIDの統合管理も実現します。さらに、IAMユーザーを用いたLinuxインスタンスに対するアクセスはログを取得し保管します。

Azureが提供するアクセス方法

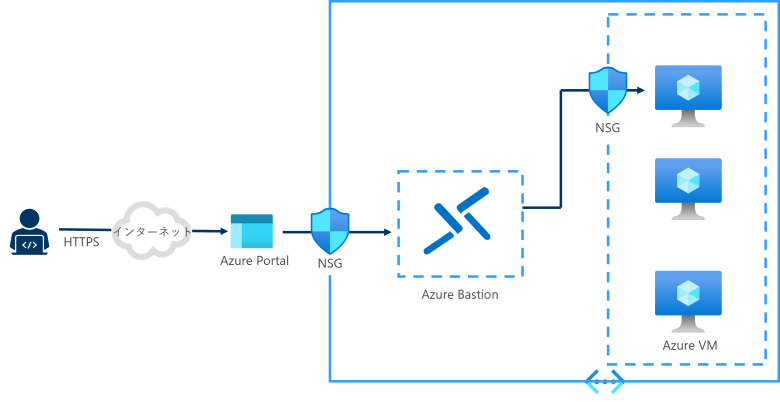

一方、Microsoftが提供するクラウドサービスAzureには、Bastionというサービスがあります。Bastionは、基地や砦という意味ですが、IT用語としては踏み台サーバーを指す用語として使用されています。

Azure Bastionは、Azureの内部ネットワークに存在する仮想マシンが、外部に対してRDPやSSHを公開せずに接続できる仕組みを提供しています。Azure管理ポータルから対象の仮想マシンにアクセスする構成です。

Azure Bastionを利用したインターネット経由のセキュアなアクセス

AWSのSession Managerとは異なり、アクセス経路を確保するのが主な機能です。仮想マシンに対する認証では通常通りOSアカウントを使用します。

他の仕組みも併用して最適なアクセス環境を整備することが肝心

上記で紹介した各クラウドサービスが提供するサービスを利用することで、専用線等を用いなくても比較的安全なアクセス環境を構築することが可能です。

しかしそれぞれのサービスの仕様上、セキュリティ対策や利便性に関するすべての要件は満たせません。他の仕組みも併用して最適なアクセス環境を整備することが肝心です。

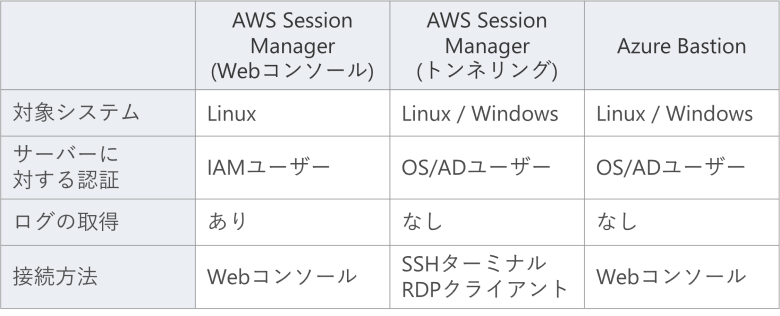

下表が、各サービスにおけるセキュリティ対策や利便性に関する比較となります。

- アクセス内容を記録するログ取得は、一部のサービスに限定されます。

オフィス以外からのアクセスも可能である仕組み上、不正操作抑止のために操作内容のログ取得は重要ですが、アクセス内容の記録を取得できるものはAWS Session Managerを使ったLinuxマシンへのアクセスに限定されます。Windows Serverに対するログ取得の仕組みは現時点では用意されていません。 - 認証情報の一元的な管理が必ずしもできるわけではありません。

アクセスユーザーの認証情報を一元的に管理できるサービスは、Session ManagerによるIAMユーザーを使ったアクセスのみです。他のサービスでは、サーバーに対する認証に従来同様OSアカウントを使用するため、それぞれのサーバーに対する認証情報の管理が別途必要です。 - 接続方法によってはこれまでのユーザーエクスペリエンスとは異なるため、利便性の低下を招く場合があります。

Session ManagerやBastionを使用する場合、ユーザーはWebコンソールを使ってサーバーにアクセスします。従来使っている接続ツールが保有するマクロなどの機能が利用できず、利便性が犠牲になることも想定しておく必要があります。

特権ID管理ツールならESS AdminONE

弊社エンカレッジ・テクノロジでは、特権ID管理ツール「ESS AdminONE(イーエスエス アドミンワン)」を開発・販売しています。

ESS AdminONEは、特権ID管理に求められる申請/承認ベースのID貸与、アクセス制御、ログの保存・点検といった基本機能を網羅しているだけでなく、DX時代に必要な機能・特長を押さえた次世代型の特権ID管理製品です。

本製品1つで、特権IDのあるべき管理プロセスの実現し、内外のセキュリティ脅威からシステムを保護します。