仮想化・プライベートクラウドで押さえておきたい特権アカウントのリスク

技術の進展により、プラットフォームや稼働システムは、オンプレミスで稼働する基幹系システムを中心とした時代から変化しています。 システム環境が多様化する中、従来にはなかったリスク要因が見逃されがちになる場合があります。特権アカウントについても、それは例外ではありません。

本コラムでは、仮想化環境、言い換えればプライベートクラウド環境における特権アカウントのリスクを整理・解説します。

仮想化技術の光と影

膨大な物理サーバーを集約したり、柔軟なリソース管理が可能になるなどのメリットから多くの企業に採用されている仮想化技術。

企業内データセンターに仮想化基盤を構築しプライベートクラウドとして効率化を図ったり、データセンター事業者がプライベートクラウドをサービスとして提供していたりします。

しかし、仮想化固有の技術・環境は、従来のオンプレミスにはなかった以下のような新たなリスク要因が生じています。

(1)仮想化環境の管理者権限は「特権」を超える「スーパー特権」

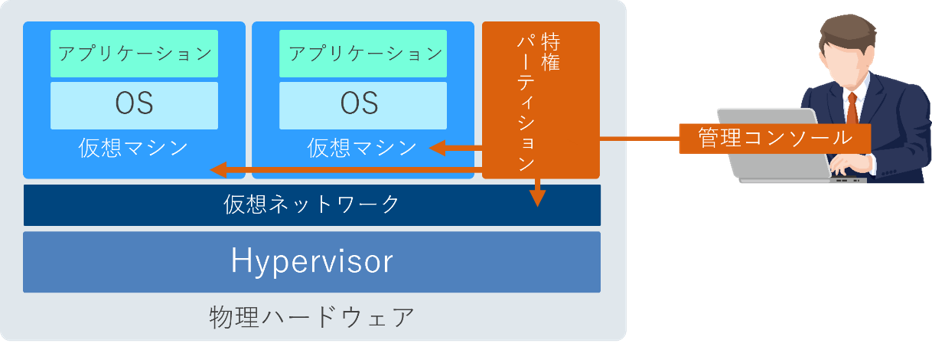

仮想化環境におけるもっとも大きなリスクは、仮想化環境の管理者に権限が集中している点にあげられます。管理コンソールでは、仮想ネットワークの設定、仮想マシン、ストレージなどのあらゆるリソースに対して設定変更が行えます。

本来、情報システムの健全な運用のためには、職務分掌や承認ルールを定める必要があります。しかし仮想化環境においては、管理者に権限が集約されているため、職務分掌を確立しづらく、権限の濫用の影響範囲が大きくなります。

「特権アカウント」を超える「スーパー特権アカウント」と言っても過言ではありません。

例えば、仮想化基盤の管理者権限を利用すれば、仮想ネットワーク内にさらに内部ネットワークを構築し、外部からはアクセスできない仮想サーバーを配置し、そのサーバーに収集した社内情報を保管、サーバーイメージごとをディスクとして持ち出すといったことが管理コンソールの操作だけでできてしまうのです。

また、仮想化環境の管理者の操作は、権限の濫用・誤用を発見することも難しいのが現状です。専用のGUIツールを使って行う場合が多いですが、操作ログが残らなかったり、改ざん防止のための保護手段が弱かったりするケースが多いためです。

(2)仮想サーバー内のログの完全性が保証されなくなる

仮想化技術の特長的な機能の1つに「スナップショット」があります。仮想サーバーのある時点の状態を保存しておき、いつでもその時点の状態に戻すことができる機能です。

スナップショットは、変更作業の切り戻しや瞬時にシステム環境を切り替える際などに利用できる有効な機能である一方、システムから出力された各種ログもその時点の状態に戻ってしまうことを意味しています。

ログの一部が欠け落ちていると、証明手段としての信用性が低下してしまいます。監査上では、完全性が保証できない環境自体が「不十分な取り組み」として判断される場合もあります。

不正操作の有無や、事故の原因究明を行う際にも支障が出てしまいます。仮想化基盤の管理者がこの機能を証拠隠滅のために悪用する可能性もあるため注意が必要です。

仮想化・プライベートクラウドにおける特権アカウントのリスク対処のポイント

前述のようなリスク要因には以下のような対策を講じる必要があります。

(1)仮想化環境の管理者アカウントに対する統制

記述した通り、仮想化環境・プライベートクラウド環境には、物理環境には存在しない仮想化環境そのものの管理を行う管理者の概念が存在します。この管理者アカウントには、様々な権限が集中しており、不正使用・濫用リスクが非常に高いため、サーバーの特権アカウント以上にしっかりとした管理を行う必要があります。

権限または使用機会の最小化

仮想化環境の管理者権限を細分化し、不要な権限を付与しない仕組みがある場合には、権限を分散し権限が集中しないようにします。権限の分散が困難な場合には、申請承認ベースで使用を許可するなど使用機会そのものを最小化するような管理プロセスを導入します。

仮想化環境の管理者に対する監査体制の確立

管理者による権限濫用や誤用に対する監査の体制を確立するためには、仮想化環境の管理者が行った操作を監視したり、ログとして記録できる仕組みを整備する必要があります。

前述の通り、仮想化環境によっては管理者操作のログ出力機能が不十分な場合があるので、他の方法を組み合わせて補うことも必要になります。

(2)仮想サーバーの状態に左右されないログ管理の仕組みの構築

一方、仮想化基盤上で稼働する仮想サーバーについては、スナップショット操作によって内部に保管されているログ自体の完全性を保証することが難しくなります。そのため、仮想化基盤の影響を受けない別環境にログを蓄積するような仕組みを検討する必要があります。

また、仮想化環境の管理者は、仮想化環境とその上で稼働する仮想サーバーに対して透過的に一連の操作を行う場合があるため、それぞれのログが独立しているのではなく、一連操作として関連づけが可能になるようなログ管理の仕方も重要になります。

お役立ち資料のご案内

エンカレッジ・テクノロジでは、情報システム担当の方にお役立ていただける、特権アクセス管理に関するホワイトペーパーを無料でご案内しています。ぜひご参考ください。

こんな資料があります!

- 特権ID管理のすべてが分かる指南書「特権ID管理のAtoZ」

- 5分でできる特権ID管理のセルフチェックシート