NISTが示すランサムウェア対策としてのアクセス管理・証跡管理の重要性

本コラムでは、米国国立標準技術研究所(NIST)が発行するランサムウェアのリスク対策について整理されたドキュメント『Ransomware Risk Management:A Cybersecurity Framework Profile』(以降、本ドキュメント)を概観し、ランサムウェアのリスク対策としてアクセス管理・証跡管理がいかに重視されているかを見てみたいと思います。

そもそもNISTとは、アメリカの商務省傘下の政府機関で、SP800シリーズというサイバーセキュリティに関するガイドラインを作成・発行しています。これは、アメリカでは勿論のこと日本のセキュリティ基準にも影響を与えています。

防御・検知の半分を占めるアクセス管理・証跡管理

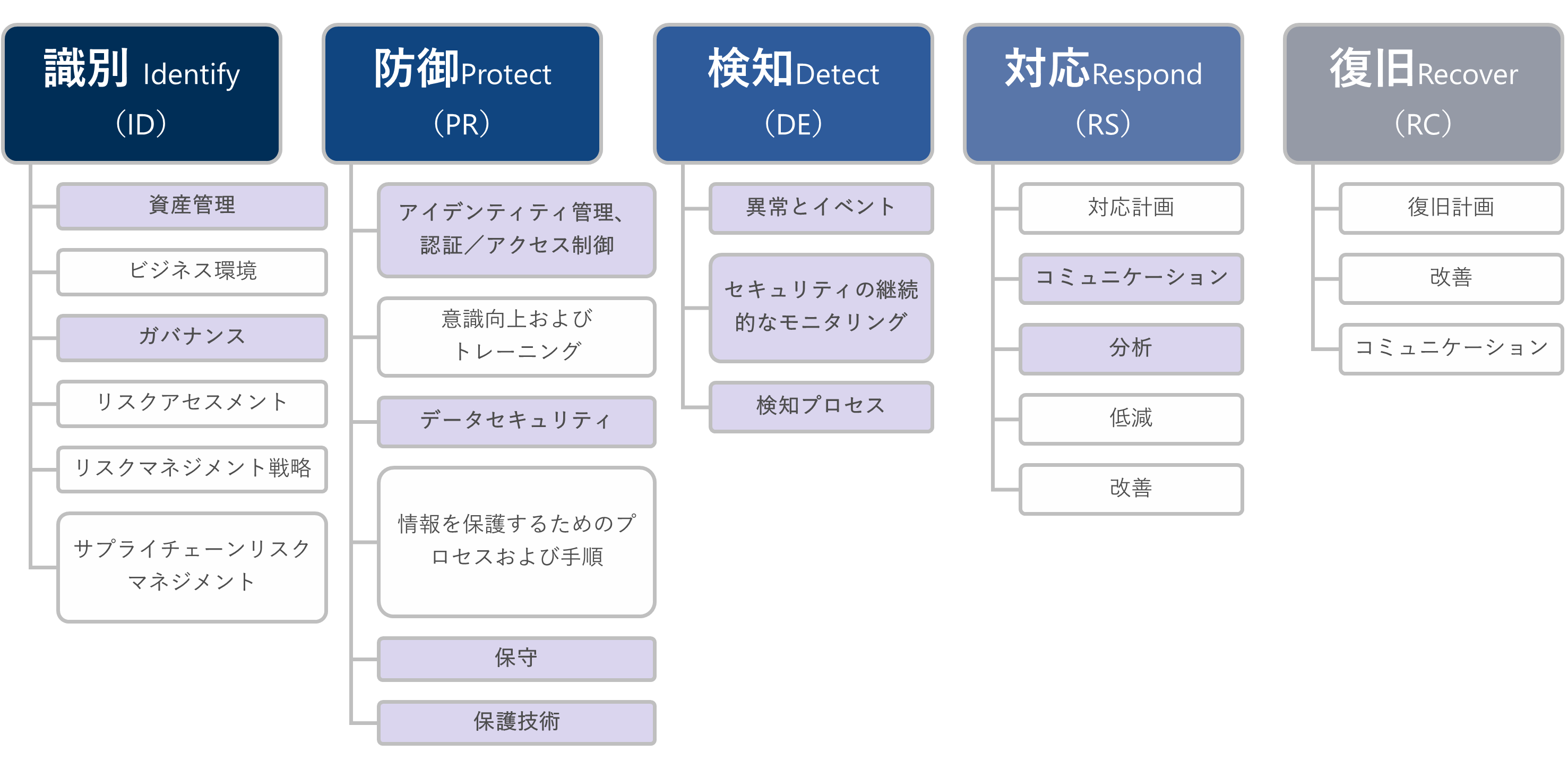

本ドキュメントは、ランサムウェア攻撃のリスク対策に関して、NISTサイバーセキュリティフレームワークの要素に対応する形で整理されたものです。要素とは、具体的には下記のサイバーセキュリティの5つの機能ごとの管理策であり、本ドキュメントでは管理策ごとにランサムウェアへの適用が整理されています。5つの要素とその内容及びランサムウェアのリスク管理目標として使用するサイバーセキュリティフレームワークは以下の通りです。

関与するレベルの差はありますが、上記で太字にしている11個のカテゴリがアクセス管理・証跡管理と関わるものです。特に「防御」「検知」が顕著で、カテゴリを更に細分化したサブカテゴリの項目数で見ても防御で10/19、検知で6/12と両方とも半数に及びます。

防御や検知はサイバーセキュリティフレームワークにおいて、重要データの暗号化などの攻撃を直接的に防ぐために重要なものです。それらの管理策として多くを占めるアクセス管理・証跡管理は、ランサムウェア対策として必須と言って過言ではありません。

Ransomware Risk Management Profileで見るランサムウェア対策としてのアクセス管理・証跡管理

そんな、ランサムウェア対策の要素として欠かせないアクセス管理・証跡管理について、下表でもう少し詳しくみてみましょう。

下表は、5つの要素のうちアクセス管理・認証管理に特に関わる『防御』及び『検知』を抜粋したものです。サブカテゴリは、サイバーセキュリティフレームワークのうち、ランサムウェア対策に活用できる管理策が抜粋されています。右の列には、ランサムウェア対策としてその管理策がどのように貢献するかのポイントが解説されています。

※下表はアクセス管理・証跡管理が関わるサブカテゴリを抜粋しています。その他の要素については、オリジナルのドキュメントをご参照いただければと思います。NIST 8374 『Ransomware Risk Management』

防御(Protect)

| カテゴリ | サブカテゴリ | ランサムウェアへの適用 |

| アイデンティティ管理、認証/アクセス制御(PR.AC): 物理的・論理的資産及び関連施設へのアクセスは、許可されたユーザー、プロセス及びデバイスに限定され、許可された活動及びトランザクションに対する不正アクセスのリスクアセスメントと一致して管理されている。 | PR.AC-1: 認可されたデバイス、ユーザー、プロセスのアイデンティティと資格情報が、発行、管理、検証、失効および監査されている。 | ランサムウェア攻撃はネットワーク接続を介して行われ、また、多くは資格情報の侵害(ログインIDやパスワードの不正な共有や取得など)から始まります。適切な認証情報管理は不可欠ですが唯一の管理策ではなく、他のサブカテゴリで示すような観点での管理も必要です。 |

| PR.AC-3: リモートアクセスが管理されている。 | ランサムウェアの攻撃の多くは、リモートで行われます。リモートアクセスに関連する権限を管理することで、システムやデータファイルの整合性を維持し、悪意のあるコードの挿入やデータの流出を防止することができます。多要素認証の使用は、アカウントの侵害の可能性を減らすための重要な方法であり、簡単に実行できるものです。 | |

| PR.AC-4: アクセスの許可および認可が、最小特権の原則および職務分離の原則に基づき、管理されている。 | ランサムウェアの多くは、ユーザーの認証情報を侵害したり、システムに対する不必要な特権アクセスを持つプロセスを呼び出したりすることで発生します。この対策は、このような事象を防ぐために、非常に重要な管理ステップとなります。 | |

| PR.AC-5: ネットワークの完全性が保護されている(例:ネットワークの分離、ネットワークのセグメント化)。 | ネットワークのセグメント化または分離は、潜在的なターゲットシステム間でマルウェアが増殖するのを防ぐことにより、ランサムウェアの範囲を制限することができます(例:ビジネス情報技術ネットワークから運用技術または制御システムに移動する場合など)。ITとOTのネットワークを分離し、定期的にその独立性を検証することが重要です。これにより、OTシステムが侵害されるリスクが低減するだけでなく、ビジネスITシステムがランサムウェアから回復する間、低レベルの重要なオペレーションを継続することが可能になります。これは、安全計装システム(SIS)を含む重要な産業用制御システムにとって特に重要です。 | |

| PR.AC-6: アイデンティティは、本人確認がなされ、資格情報に紐付けられ、相互に有効性を確認する。 | 資格情報の漏えいは、ランサムウェアにおける一般的な攻撃ベクトルです。アイデンティティは、資格情報が危殆化したり、権限のない個人に発行される可能性を制限するために、認証され、その後資格情報に結び付けられるべきです(たとえば、正式に認可された個人の二要素認証など)。 | |

| データセキュリティ(PR.DS): 情報と記録(データ)が、情報の機密性、完全性、可用性を保護するための組織のリスク戦略に従って管理されている。 | PR.DS-4: 可用性を確保するのに十分な容量が維持されている。 | データの十分な可用性を確保することで、ランサムウェアの影響を軽減することができます。これには、オフサイトおよびオフラインのデータバックアップを維持する能力、平均復旧時間のテスト、必要に応じてシステムの冗長化が含まれます。 |

| PR.DS-5: データ漏えいに対する防御対策が実装されている。 | データへのアクセスを回復させることと、データを他で販売・公開しないことの両方に対して支払いを要求する二重の脅迫が一般的であるため、データ漏洩防止ソリューションは重要です。 | |

| 保守(PR.MA): 産業用制御システムと情報システムのコンポーネントの保守と修理が、ポリシーと手順に従って実施されている。 | PR.MA-2: 組織の資産に対するリモート保守は、承認を得て、ログが記録され、不正アクセスが防止される方法で実施されている。 | リモート保守は、ネットワークへのアクセス経路とテクノロジーを提供します。適切に管理されない場合、犯罪者はこのアクセスを使って設定を変更し、マルウェアを侵入させる可能性があります。組織またはその外部ベンダーによるあらゆるシステム構成要素のリモート保守は、このプロセスがOTネットワークまたはITネットワークへのバックドとならないように検証されなければなりません。 |

| 保護技術(PR.PT): 技術的なセキュリティソリューションが、関連するポリシー、手順、契約に基づいて、システムと資産のセキュリティとレジリエンスを確保するために管理されている。 | PR.PT-1: 監査ログの記録はポリシーに従って、決定、文書化、実装され、点検される。 | 監査ログを利用することで、予期せぬ動作の検出やフォレンジック対応・復旧作業を支援することができます。 |

| PR.PT-3: 必要な機能のみを提供するようにシステムを構成することで、最小機能の原則を取り入れる。 | 最小機能の原則を維持することで、潜在的なターゲットシステム間の移動(例えば、管理ネットワークから運用プロセス制御システムへの移動)を防止することができます。 |

検知(Detect)

| カテゴリ | サブカテゴリ | ランサムウェアへの適用 |

| 異常とイベント(DE.AE): 異常な活動は、検知されており、イベントがもたらす潜在的な影響が、把握されている。 | DE.AE-3: イベントデータは、複数のソースやセンサーから収集され、関連付けられる。 | セキュリティ情報およびイベント管理 (SIEM) ソリューションに加えて、複数のソースとセンサーにより、ネットワークの可視性が向上します。これにより、ランサムウェアを早期に発見することができ、ランサムウェアがネットワークを介してどのように拡散するかを理解するのに役立ちます。 |

| セキュリティの継続的なモニタリング(DE.CM): 情報システムと資産は、サイバーセキュリティイベントを識別し、保護対策の有効性を検証するために、モニタリングされている。 | DE.CM-1: ネットワークは、サイバーセキュリティの潜在的なイベントを検知できるようにモニタリングされている。 | ネットワーク監視は、悪意のあるコードが書き込まれたり、大量の情報が暗号化されて流出したりする前に、侵入を検知して保護措置を開始することに役立ちます。 |

| DE.CM-3: 従業員の活動は、サイバーセキュリティの潜在的なイベントを検知できるようにモニタリングされている。 | 従業員の行動を監視することで、内部脅威や不審な従業員の行動、認証情報の漏洩を検知し、ランサムウェアを阻止することができます。 | |

| DE.CM-7: 権限のない従業員、接続、デバイス、ソフトウェアに対するモニタリングが実施されている。 | 認可されていない人、接続、デバイス、ソフトウェアは、ランサムウェアの攻撃が開始される潜在的な原因となります。監視することで、多くのランサムウェア攻撃を実行前に検出することができます。 | |

| 検知プロセス(DE.DP): 検知プロセスおよび手順が、異常なイベントに確実に気付くために維持され、テストされている。 | DE.DP-2: 検知活動は、該当するすべての要求事項を準拠している。 | 検知活動は、組織の方針と手続きに沿って実施されるべきです。 |

| DE.DP-4: イベント検知情報が周知されている。 | ランサムウェアの攻撃が本格化する前に改善策を講じるためには、異常事態のタイムリーな周知が必要です。 |

ランサムウェア攻撃の手口の傾向と認証情報

ランサムウェアの実態として、その攻撃の手口は、不特定多数の組織に対して、無差別にフィッシングメールを送り付ける従来のものから、特定の組織を標的にして執拗に攻撃を仕掛け、内部への侵入を図る標的型に移っています。その手口において攻撃者は、RDPやVPNなどの一般的なサービスの認証情報の穴を突き侵入します。

そして、侵入を果たした後、Active Directoryサーバー等のネットワークの深部に潜入する際にもアクセス権や認証情報が悪用することが主流になっています。ランサムウェア対策として、認証・アクセス管理の存在感が大きいことが頷けます。

特権アクセス・操作証跡管理なら

エンカレッジ・テクノロジは、システムの特権アクセス・操作証跡管理ソリューションを開発・販売しております。

内部不正やサイバー攻撃など、内外のセキュリティ脅威からシステムを守り、システム運用の安全と安定稼働を実現します。

- ESS AdminONE:特権ID管理に求められる基本機能だけでなく、

DX時代に必要な機能・特長を押さえた次世代型の特権ID管理ツール - ESS REC :システム操作の記録・監視に特化した、システム証跡監査ツール