ローカル管理者アカウントのセキュリティリスクと対策方法

今セキュリティの思わぬ落とし穴として対処が求められているローカル管理者アカウントについて解説します。

セキュリティの落とし穴として狙われている「ローカル管理者アカウント」とは?

私たちが業務で使用しているWindows PCにログインするためのアカウントには、大きく分けて「ローカルアカウント」と「ドメインアカウント」というのがあります。

私たちが業務で使用しているWindows PCにログインするためのアカウントには、大きく分けて「ローカルアカウント」と「ドメインアカウント」というのがあります。

- ローカルアカウント:その名の通り個々のWindowsコンピューター内で定義されているアカウント。コンピューターに対して認証するためだけに使用される。

- ドメインアカウント:Active Directoryという認証情報を集中管理する専用のシステムに定義されているアカウント。各コンピューターをActive Directoryで認証できるよう設定することで、PCやファイルサーバーへアクセスするための認証を統合的に管理できる。

一定規模以上の企業では、社員がWindows PCなどのコンピューターリソースを使用する場合、ドメインアカウントを個人ごとに作成して、使用させるようにする場合が多いです。

なぜなら、ローカルアカウントでは社員が利用するコンピューターリソースごとにアカウントを作成しなければならず、異動・コンピューターの入れ替えなどの際に膨大なアカウント管理が必要となるからです。

つまり、日々の業務において、多くの企業が「ドメインアカウント」を使用しており、ローカルアカウントはあまり使用していないケースが多いのです。

この普段はあまり使用されていない「ローカルアカウント」の中でも、設定変更・新規アプリケーションのインストールなどあらゆる操作が可能な特別な権限を有しているアカウントのことを「ローカル管理者アカウント」といいます。Windowsの場合、Administratorというビルトインアカウントがこれに該当します。別途作成したアカウントに管理者権限を付与することで、ローカル管理者アカウントを作成することも可能です。

ただし、アカウント自体がローカルアカウントなので、特別な権限を行使できるのは当該コンピューターのみであり、ドメインの管理者アカウントのような影響範囲が大きいものではありません。

どうしてローカル管理者アカウントにリスクがあるのか?

なぜ、いまこのローカル管理者アカウントが思わぬセキュリティリスクになっているのでしょうか?

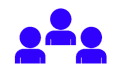

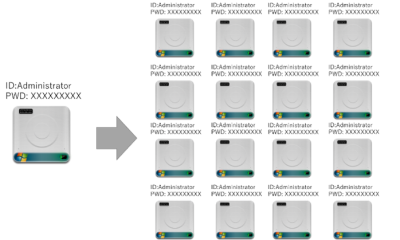

結論から申し上げると、多くの企業において、大量に設置されているWindows PCそれぞれに定義されているローカル管理者アカウントのパスワードがすべて同じになっている場合が多いため、マルウェア感染を容易に広げてしまう恐れがあるからです。

1台のPCからマルウェア感染が広がる流れ

- 最初のマルウェア感染

なりすましメールを誤って開封するなどして最初のマルウェア感染PCが発生します。 - ローカル管理者アカウントの認証情報窃取

最初に感染したPC内に潜んで何らかの手段を用いてローカル管理者アカウントの認証情報を窃取します。例えば、マルウェアが意図的にPCに障害を発生させ、問題修正のためにローカル管理者アカウントを使用させるという手口もあります。 - ローカル管理者アカウントの認証情報を用いて他のPCへの侵入

窃取した認証情報を用いて、他のPCにリモートでアクセスを行い、マルウェアを送りこみます。マルウェアが送り込まれたPCはさらに他のPCや最終的にはActive Directoryへの侵入を試みます。

実際に発生した情報漏洩事件

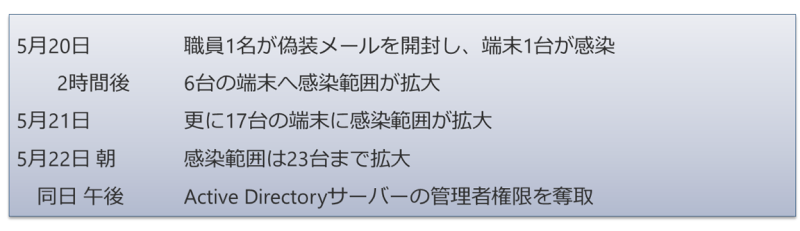

2015年に発生した日本年金機構における年金情報漏洩事件はローカル管理者アカウントのパスワードがすべて共通であったために、被害を招いたしまったインシデントです。

2015年に発生した日本年金機構における年金情報漏洩事件はローカル管理者アカウントのパスワードがすべて共通であったために、被害を招いたしまったインシデントです。

本件については、政府調査機関から事件発生の経緯などが非常に詳細に開示されていますので、誰でも参照することができます。

参考:日本年金機構における個人情報流出事案に関する原因究明調査結果

(2015年8月20日 サイバーセキュリティ戦略本部)

本調査結果を見ると、マルウェア感染から感染範囲が広がった時系列については下図のような状況であったことが示されております。

つまり2日間で1台から23台まで感染が広がっています。さらに調査結果はその原因として、「すべての端末においてローカル管理者権限のID・パスワードが同一であったことが悪用されたため」としています。

ローカル管理者アカウントはなくせないの?

情報漏洩につながるほどのリスク要因であるローカル管理者アカウントは、なくせないのでしょうか?

情報漏洩につながるほどのリスク要因であるローカル管理者アカウントは、なくせないのでしょうか?

前述した通り、多くの企業で普段社員が使用するのはドメインアカウントで、ローカルアカウントは普段は使用していない状況です。

では、ローカルアカウントはなぜ存在するでしょうか?

Windows PCをセットアップして最初に作成するアカウントがローカル管理者アカウントとなります。セットアップの際にドメインに参加させることで、ドメインユーザーでログインできるようになり、その後の管理作業はローカルアカウントではなくても、ドメインの管理者権限でも設置変更が可能となります。

したがって、ドメインに参加した後は必ずしもローカル管理者アカウントをそのまま保持しておく必要はないのです。それではドメイン参加後にローカル管理者アカウントを削除または無効化してしまえばよいのではないでしょうか?

その際に問題になるのが、ネットワーク関連のトラブルが発生した場合です。ドメインにも接続ができない状況になったとき、問題を修正するためにログインできるアカウントが存在しなくなってしまいます。

つまり、ローカル管理者アカウントは、普段使用しないものの、トラブル時にPC保守担当者が使用するために保持しておく必要があるのです。

ローカル管理者アカウントが共通パスワードになってしまう原因

削除できないローカル管理者アカウント。ではパスワードを同一にしなければよいのではないか? と思われるかもしれません。パスワードが共通にならざるを得ない背景にはまた別の理由が関係しています。

1. PCセットアップの方法

一つ目の原因は、企業で利用するPCのセットアップの方法が関係しています。多くの企業では大量のクライアントPCを一度に調達しオフィスに配備する必要があります。しかも購入したPCをそのままの状態では配備できず、企業のポリシーに合わせた設定や業務に必要なアプリケーションを事前にインストールすることが必要不可欠です。

大量のPCの効率的なセットアップ方法として、ハードディスクのクローニングという方法があります。1台1台セットアップを手で行うのではなく、セットアップが完了したコンピューターのディスクを丸ごとコピーし、コピーしたディスクをPCに接続するという方法です。つまり、このディスクのクローニングによってローカル管理者のパスワードが同じPCを大量に作成することになるのです。

2. PC管理者の負担・利便性

セットアップ時にローカル管理者アカウントのパスワードが共有のPCを大量に作成してしまったとしても、その後の運用でPCごとに変えればよいのではないか?と思われるかもしれません。

セットアップ時にローカル管理者アカウントのパスワードが共有のPCを大量に作成してしまったとしても、その後の運用でPCごとに変えればよいのではないか?と思われるかもしれません。

しかし、PCのローカル管理者アカウントは、トラブル発生や設定変更などを行うPC管理者が必要に応じて使用するものです。つまり、利用社員自身には使用させないアカウントであるため、社員自身によってパスワードを管理してもらうことができません。

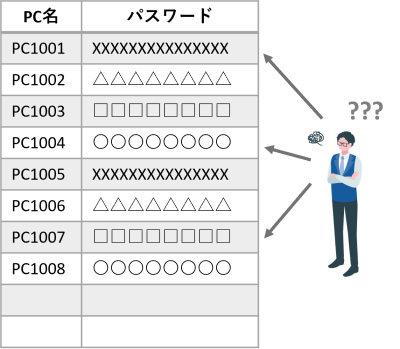

一方PC管理者の立場では、オフィスに大量に配置されたPCの設定変更やトラブル対処は毎日のように発生します。PCごとに異なるパスワードを設定した場合、対象のPCによって、作業の都度パスワードを使い分ける必要があります。数百台、数千台、企業によっては数万台存在するPCの台数分異なるパスワードを記憶することはもはや不可能です。

パスワード台帳を作成し管理する場合においてもパスワードが共通であれば、それは不要な管理業務の発生となります。この共通パスワードは攻撃者に狙われる弱点であると以前から言われていますが、運用面での課題もあり、多くの企業でローカル管理者のパスワードが共通のまま今も稼働し続けています。

ローカル管理者アカウントのパスワード問題を解決する無料ツール「Microsoft LAPS」

Microsoft LAPSとは、Windows PCのローカル管理者アカウントが共通パスワードになっている問題を解消するために、Microsoftが提供している無料のツールで以下のような特徴があります。(LAPSはLocal Administrator Password Solutionの略称)

- ローカル管理者アカウントのパスワードをポリシーに従いランダム化処理

- Webサイトから誰でもダウンロードして導入することが可能

- 日本語の導入手順書も準備されているマイクロソフト社からのサポートも提供(プレミアサポート)

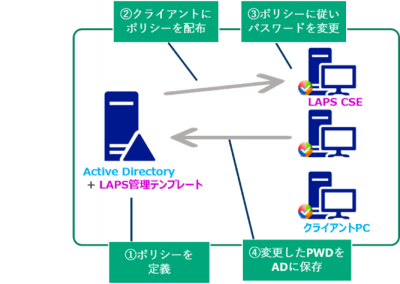

Microsoft LAPSの仕組み

下図がMicrosoft LAPSの動作の仕組みとなります。

LAPSはActive Directoryドメインに参加しているWindowsコンピューターが対象となります。

LAPSはActive Directoryドメインに参加しているWindowsコンピューターが対象となります。- 対象のコンピューターにLAPSのクライアントモジュールであるLAPS CSEをインストールします。

- Active DirectoryグループポリシーにLAPS用管理テンプレートを追加し、パスワード複雑性等のポリシーを設定します。

- 設定されたポリシーがグループポリシーの仕組みによってクライアントPCに配布され、その配布されたポリシーに従いLAPS CSEがローカル管理者アカウントをランダマイズ処理、設定されたパスワードがActive Directoryの拡張されたスキーマ内に保存されます。

- 保管されたパスワードを使用する場合、LAPS UIやPowerShellを使ってActive Directoryスキーマから呼び出して使用します。

尚、設定可能なポリシーとして、「パスワードの複雑性(文字数/文字種)」、「管理対象のアカウント名(ex. Administrator)」、「パスワードの期限と期限超過後の強制変更のOn/Off」という内容を設定することが可能です。

Microsoft LAPSの前提条件・制限事項

LAPSが適用するための前提条件や制限事項について整理しました。

- ドメインに参加しているWindowsマシンのみが対象

前項でも説明しましたが、LAPSで管理可能なコンピューターは、Active Directoryドメインに参加している必要があります。スタンドアロン、つまりWorkgroup環境のコンピューターや非Windows OSは対象外となります。

- 管理可能なアカウントはコンピューター1台につき1つのみ

管理可能なアカウントは仕組み上、コンピューター1台につき1つとなります。管理する対象のアカウント名はグループポリシーにて設定します。そのため、アカウント名がPCによってバラバラな状態では管理することはできません。尚、グループポリシーはOU単位で設定できるため、管理するアカウント名をOU(組織)ごとに決定することは可能です。

- Active Directoryのスキーマ拡張が必要

LAPSをActive Directoryサーバーにインストールすると、自動的にADスキーマが拡張されます。拡張されたスキーマは、仕組み上元に戻すことはできないため、慎重な対応を取られるユーザーが多い状況です。ただ、LAPS導入によって拡張されるのは、コンピューターオブジェクトであり一般的に他のシステムと連携するケースが多いユーザーオブジェクトに対しては変更されません。

Microsoft LAPSの課題

無料ツールであることを考えると、ローカル管理者アカウントの共通パスワードの問題を解消する手段として有効活用が可能ですが、継続して運用する上で課題があるのも事実です。

無料ツールであることを考えると、ローカル管理者アカウントの共通パスワードの問題を解消する手段として有効活用が可能ですが、継続して運用する上で課題があるのも事実です。

- ユーザーインターフェイスの問題

LAPSで用意されているパスワードを入手するためのインターフェイスは、決して使いやすいものではありません。LAPSで生成されたパスワードを入手するには、Active Directoryサーバー上でLAPS UIまたはPowerShellコマンドを使用する必要があるためです。

- ログ・監査・レポート機能がほぼ存在しない

LAPS単体では、監査対応のためのログやレポート機能が存在しません。したがって、誰がいつどのコンピューターのローカル管理者アカウントを取得したのか履歴を参照したり、実際にローカル管理者アカウントを用いてアクセスされた日時が把握できないため、攻撃者による不正アクセスがあったとしてもそれを把握することは困難です。

※参考サイト

Local Administrator Password Solution (LAPS) 導入ガイド (日本語版)

マイクロソフト セキュリティ アドバイザリ 3062591

ローカル管理者アカウントの管理ならエンカレッジ・テクノロジにご相談を

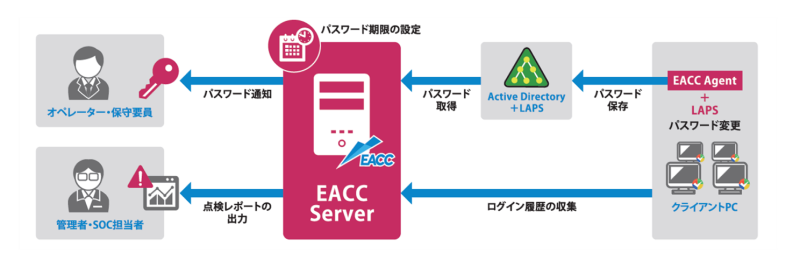

Microsoft LAPSの環境における上記のような課題を解決するためのツールが、エンカレッジ・テクノロジのソフトウェア「ESS AdminControl for Client(略称 EACC)」です。

EACCは以下のような機能を提供することで、ローカル管理者アカウントに関する管理を高度化・効率化します。

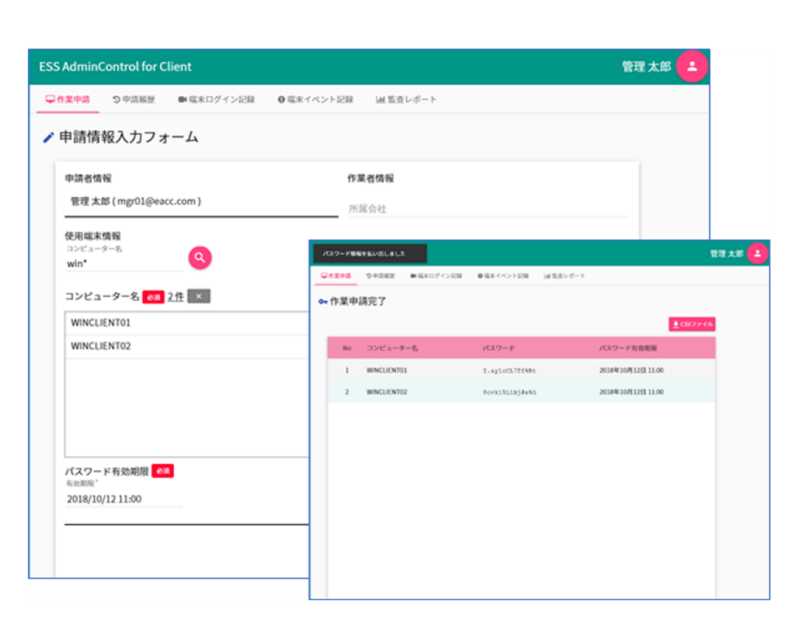

- Webブラウザを使って申請ベースのパスワード払い出し

EACCでは、ローカル管理者アカウントのパスワードを取得するための専用Webページを用いることで、Active Directoryサーバーへのアクセスを不要とします。部分一致条件で対象コンピューターを検索し、複数PCのパスワードを一括で取得するといった運用を考慮したインターフェイスをご用意しており、使い勝手を大幅に改善します。

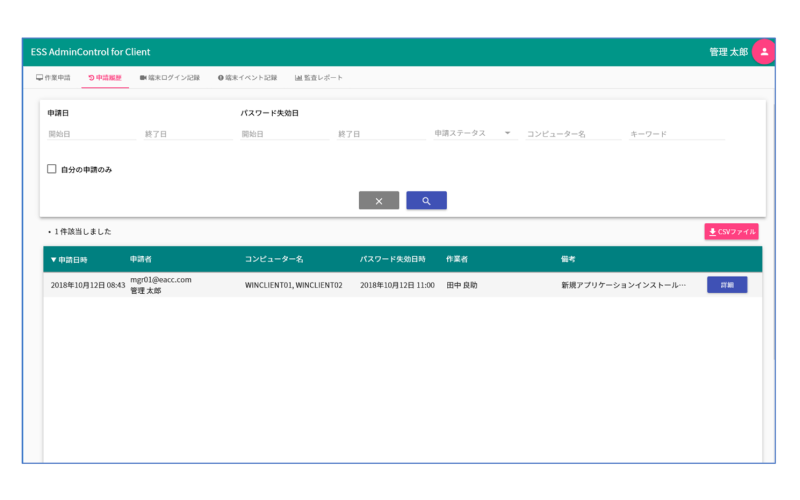

- ローカル管理者アカウントの使用履歴を保管

いつ・誰が・どのコンピューターのローカル管理者アカウントのパスワードを申請し、いつ返却したのかをすべて履歴として保管、監査等の要求に対応します。

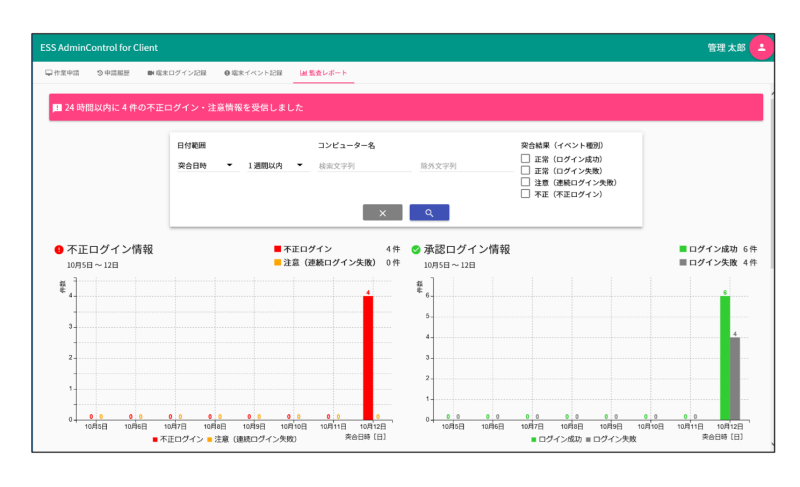

- ログ収集と突合によるレポート出力

EACC Agentが端末上のログイン履歴をEACC Serverへ送信し、EACCサーバーで行った申請情報との突合により、不正なアクセスやアクセス試行(失敗履歴)をレポートとして表示します。

また数千台、数万台のPCを一元的に管理できる管理サーバーのスケーラブルを確保する仕組みや、組織単位での管理対象のPCの範囲を設定し、部門での管理者を設定できるなど、小規模から大規模までのシステムをカバーします。

ゼロトラストを前提とした対策が必須

昨今のセキュリティ脅威の増大に伴い、ファイアウォールなどの境界防御の限界とともにセキュリティ対策の考え方は、安全なネットワークなど存在しない「ゼロトラスト」を前提としなければならない状況になっています。

このような背景の中、管理されていないインターネット端末は、攻撃者から狙われやすい脆弱なポイントになりかねません。ローカル管理者アカウントを保護することは、たとえ初期潜入を果たされても、その感染範囲の拡大を抑え、実被害に至らないようにシステムを保護するための重要な対策です。

是非、この機会に貴社の環境の現状確認と対策の実施をお勧めします。