金融機関のクラウド利用 メリットと安全対策のポイントとは

ユーザーがシステムを所有することなくITサービスを利用することができる「クラウドサービス」が出現して15年以上が経過。これまで比較的利用に慎重だった金融機関での採用も広がりつつあります。

まだクラウドサービスを利用されていない金融機関であっても、サービス拡充や業務効率、コストダウンといったクラウドサービスのメリットを享受する環境は十分に整ってきた状態になってきているのではないでしょうか。

こちらのコラムでは、クラウド利用のメリットを整理するとともに、セキュリティ面で気を付けたいポイントを紹介します。

クラウド利用が待ったなしの理由

今、金融機関にとってクラウド利用が待ったなしの状態であると言える理由は、以下のような点が挙げられます。

- クラウドサービスの成熟化

サービスとして登場してから15年以上が経過、技術の発展とノウハウの蓄積などからサービスが成熟し、重要なシステムを稼働させるのに十分な機能を提供できる状態になりました。

セキュリティ面では、パブリック型のクラウドサービスであっても、インターネットを介さず内部ネットワークと直接接続することが可能です。そのほか各種セキュリティ対策に必要な機能も、サービスの一環として無償あるいは安価に利用できるようになっています。

- ガイドラインなどの整備

現在、各業界においてクラウドサービスを安全に利用するためのノウハウがガイドラインとして整備されており、利用者側における安全な利用方法が確立しています。

金融機関においては、金融情報システムセンター(FISC)が金融機関のクラウドサービス導入・運用に関するガイドライン策定。2021年5月に試行版が発行されたのち、2023年5月には「金融機関等コンピュータシステムの安全対策基準・解説書(第11版)」に内容が盛り込まれました。

- 実例・ユースケースが充実

金融機関におけるクラウドサービス利用は広がっており、中には勘定系システムのクラウド移行といった事例も出現してきています。業界内でも参照すべき多くのユースケースが蓄積されています。

クラウド利用方法とそのメリット

そもそもクラウドサービスは、どのような利用方法があるのか、利用目的によってどんなメリットがあるのでしょうか?以下、クラウドサービスの利用目的とそのメリットについてまとめてみました。

クラウドサービスの利用目的

オンプレミス上で稼働中のシステムをハードウェア更改のタイミング等でクラウド移行するといった利用方法が考えられます。システムのアーキテクチャを変えず、稼働プラットフォームを移行するため、比較的短期間に実行可能です。利用するサービスは、仮想的なサーバーなどインフラを提供するIaaSを利用する方法が一般的となります。

新規システムをクラウドに導入する場合、利用するクラウドサービスを前提としたアーキテクチャを検討することが可能となり、利用サービスの選択肢が増えます。クラウドサービスが提供するサービスを活用することで、運用管理の負担を軽減したり、より変化に柔軟なシステム構成を組むといった対応も可能です。 また、比較的汎用的な業務を対象とする場合は、SaaSを選択肢とすることも可能です。

クラウドサービスの利用メリット

一般的にクラウドサービスを利用するメリットは以下の通りであると言われています。

(1) 初期費用の削減

クラウドサービスは、利用に際して初期費用が発生しないか、発生しても少額であるケースが多いです。オンプレミスのように初期費用が必要な場合、その償却期間システムを利用する前提になってしまい、容易にシステムの変更・見直しができない硬直化を招く理由にもなります。

費用面では、契約期間が短期間であったり従量課金制を採用しており、サービスの見直しも容易である点も特徴です。

(2) 設計・開発期間の短縮

SaaSを利用する場合、設計・開発そのものが不要となります。IaaS/ PaaSを利用する場合であっても、ハードウェア部分の構成やスペックなどの検討も設計段階で行う必要がなくなります。

構築の際に納期を考慮する必要もなく、必要なハードウェアリソースは管理画面上の操作によって数分程度で準備可能です。

(3) 運用管理の負担軽減

SaaSを利用することで、システムとしての運用管理が不要になります。IaaSの場合であっても、クラウド側の各種サービスを利用することで、運用自体の自動化・効率化により負担の軽減が可能です。

(4) 変化への対応が柔軟に

利用者の増加によるインフラの増強などといった変化に対し、非常に効率的な対応が可能です。システムを短時間停止させるだけで、サーバースペックを増強することができます。

はじめから負荷増に伴うスケールの向上を自動的に行うようなシステムにすることも可能です。

クラウド利用目的によって得られるメリットの違い

新規システムの場合、IaaSやSaaSに関わらずクラウドサービスのメリットを最大限享受できます。

既存システムのクラウド移行の場合は、アーキテクチャ自体は従来システムのままであることから、クラウドのメリットを最大限生かすことはやや難しいものの、それでも多くのメリットを享受できると考えられます。

クラウドサービスの利用目的と得られるメリットの比較

| 既存システムの移行 | 新規システム | |

| 初期費用の削減 | ◎ | ◎ |

| 設計・導入期間の短縮 | 〇 | ◎ |

| 運用管理の負担軽減 | 〇 | ◎ |

| 変化への対応が柔軟に | △ | ◎ |

クラウド利用時の運用・安全対策に関する考え方のポイント

金融機関においてクラウド利用を成功させるための重要なポイントの一つは、システムが安定的・安全に稼働するための運用や対策を講じることです。

ガイドラインが示すクラウド利用時の運用・安全対策のポイント

FISCが発行する解説書では、クラウド利用時の運用や安全対策のポイントについて体系化され解説されています。その中で特に重要と思われる点についてピックアップしてみました。

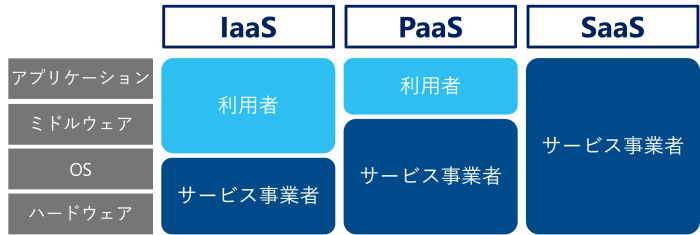

(1) 利用サービスによる責任分界点の相違の理解

クラウドサービスは、その提供形態によってSaaS・PaaS・IaaSなどに分類されます。サービスによって事業者と利用者の責任分界点が異なっている点は運用や安全対策を考える上でポイントとなります。

サービス利用時には、利用者側で独自の運用や安全対策を施すことができる範囲を確認するとともに、事業者側の責任となっている範囲はサービス仕様を確認し、満たせていないものは選択しないという考え方になります。

サービスによる責任分界点の違い

しかし、この考え方はサービスの選択肢を狭め、業務効率化やコスト削減などのメリットを享受しづらくなる原因にもなりかねず、一定の考慮は必要と考えられます。

例えばSaaSを比較検討するケースにおいては、本来最も重要なのは運用管理や安全対策といった非機能面ではなく、業務を担うために必要な機能が充足しているかといった点です。比較対象のSaaSの中で、機能面で文句なく要件を最も満たしているサービスを、安全対策面で要件を一部満たしていないことを理由に選択肢にしないのは、本末転倒といえます。

このようなケースにおいては、責任分界点の原則だけに縛られず、事業者側の責任範囲に対して利用者側で追加の措置を講じることで、最適なサービスを選択する方法も検討の選択肢になると考えられます。

(2) オンプレミスとは異なる対策・重要度が変わる対策をシステム環境に即し見極める

FISCの安全対策基準をクラウドサービスに当てはめ対策を検討する際、サービスによってはその責任分界点で利用者側の責任の対象外になる安全対策が存在します。一方、システム環境の相違により、オンプレミスと同様に対策が必要となるものや、それほど重要とは言えなくなってくるもの、逆にクラウド環境によって重要度が高まり強化しなければならない対策が出てきます。

クラウド利用における運用・安全対策を考える際、上記のようなアプローチで必要な対策を洗い出し、十分な対策を講じることで、安全で安定的なシステムを実現することが可能になります。

弊社エンカレッジ・テクノロジでは、クラウド利用時に重要性が増す対策の一つとしてアクセス管理・証跡管理、特に管理者権限によるシステムアクセスが安全対策であると考えており、次章にてその詳細を解説いたします。

クラウド利用によって変わる特権アクセス管理・証跡管理の重要性

そもそも特権アクセスとは、システム管理者(またはその委託先であるベンダー)が、システムの管理者権限(特権ID)を使用してシステムを操作することです。

本アクセスはシステムの管理上、必要不可欠である一方でアクセスに使用する権限があらゆる操作が可能な特別な権限のため、その不適切な使用(不正使用・濫用・誤用)は、情報漏洩やシステム停止など、システムへ多大な影響を与えるリスクが存在します。実際に、管理不備によるインシデントが過去金融機関でも発生しており、その適切な管理が求められています。

クラウド上のシステムとオンプレミスとの違い

クラウド利用における安全対策の中で、特権アクセスの管理や特権を使用した操作内容の記録(証跡管理)はオンプレミスと比較しても重要な取り組みになります。なぜなら、オンプレミスのシステムとクラウドサービスでは、アクセスする環境が決定的に異なるためです。

| オンプレミス | クラウドサービス |

| 社内アクセスが前提であり、対象システムも操作者も内部からのアクセスに限定 | クラウド上のシステムを様々な場所からアクセス |

|

金融機関の多くの社内向けシステムは、社内からのアクセスが前提となっており、外部からアクセスされることを想定していません。本部または、社内ネットワークと直接結ばれたデータセンターにシステムが設置されており、社内ネットワークを介してアクセスされます。 特に特権を利用する場合には、より厳格な入退室・監視カメラなど一段高いセキュリティ対策が施されたセキュリティルームからのアクセスに限定され、場合によっては2人組による相互監視体制のもとで作業をします。 |

システムは基本的にクラウド事業者が運用する外部のデータセンターに設置されており、社内システムの場合でも、リモートによる操作が前提となります。 必要に応じてアクセスを許可することで、社内だけではなく、社外や委託先ベンダーのオフィスからでも特権を使用したアクセスを行うことが可能です。 |

クラウド固有のリスク要素も存在

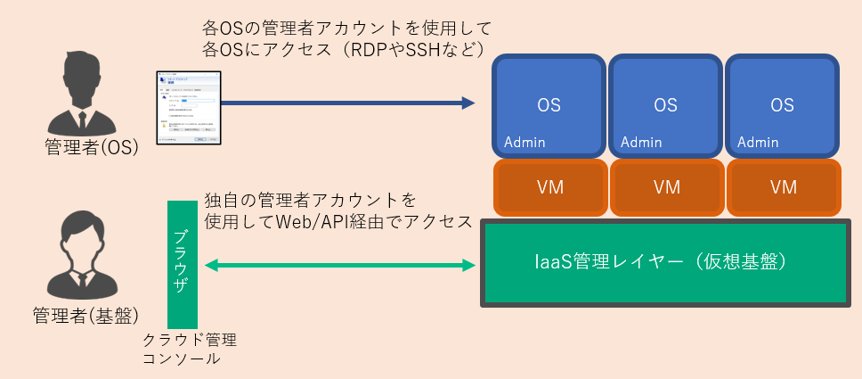

2点目に特筆すべき点は、クラウドサービスはオンプレミスに存在しなかった技術によって新たなリスク要素が生じることです。以下の図は、IaaSを利用して、システムを稼働させる場合の論理構造を示しています。

IaaSは、仮想的なサーバー(VM)を仮想基盤上に配置することでシステムを構成する仕組みです。オンプレミスとは異なりサーバーの配置・変更・削除は、仮想基盤を管理する管理画面を用いた操作で行います。

この時に用いられるのが、仮想基盤の管理者権限(特権ID)です。

この権限はIaaS上に配置された仮想サーバーの作成・変更・削除・ネットワーク設定の変更など単一のサーバーの特権以上に強大な権限を有しているスーパー特権ともいうべき高い権限です。したがって、IaaSを利用する場合には、必ずアクセス管理の対象に加えるべき要素となります。

既存システムを仮想サーバーとしてクラウド上に移行する場合、ほとんどのシステム要件はオンプレミスと変わらないと思われるかもしれませんが、IaaSの場合、管理すべき要素としてIaaS管理者権限へのアクセス管理が加わることを念頭に置いておく必要があります。

IaaSにおける管理レイヤーとIaaS管理者の操作の概念図

物理的な対処が困難に

オンプレミスでは有効な物理的なセキュリティ対策が、クラウドサービスでは通用しなくなるものが存在します。以下はその一例になります。

クラウドサービスでは通用しなくなる物理的な対処の例

| 物理的な対処の例 | クラウドで通用しなくなる理由 |

| 監視カメラによるセキュリティルームの監視 | クラウドサービスは様々な場所から特権アクセスが可能になるため、セキュリティルームに設置された監視カメラではカバーしきれない |

| セキュリティルームへの厳格な入退室管理 | クラウドサービスは様々な場所から特権アクセスが可能になるため、セキュリティルームからの操作に限定できない |

| 2人組・立ち合いによる操作の監視 | 様々な場所からアクセスすることができる前提では立ち合いの仕組みを徹底することは現実的ではない (例. 外部ベンダーが自社のオフィスから作業を行う場合、金融機関の管理者がベンダーに赴いて立ち会うことは現実的ではない) |

オンプレミスと同等の対処ではクラウドのメリットが生かせない

クラウドサービスであっても、社内の所定の場所からしか管理アクセスをできないようにして、物理的な対処が機能するように設定することは可能です。

しかし、このような対処はクラウドサービスのメリットを生かせず、クラウドサービスの効果を限定的なものにしかねません。

行うべき対処方法、それは、クラウドサービスの良さを生かしつつ必要な安全対策を講じることであり、それがクラウド利用の効果を最大化するポイントとなります。

アクセス管理・証跡管理の強化でクラウド利用のメリットを生かしつつ、安全を確保

クラウドサービスのメリットを生かしつつ、クラウドサービスを安全に利用するため、強化すべきポイントの一つが、特権アクセス管理と証跡管理です。具体的な効果について、物理的な対処を比較する形で表にまとめました。

クラウドサービスにおける物理的な対処の代替策としてのアクセス管理・証跡管理

| 物理的な対処の例 | アクセス管理・証跡管理による対応 | クラウドサービスのメリットを生かせるポイント |

| 監視カメラによるセキュリティルームの監視 | 特権によるアクセスを操作証跡として取得 | 対象システムへのアクセス経路に仕組みを設けることで、アクセス場所を問わない仕組みが実現可能 |

| セキュリティルームへの厳格な入退室管理 | 入退室管理ではなく、ID+強固な認証の仕組みを用いたアクセス管理による制御 | 入退室とは異なり、アクセス元を制限する必要がなくなる |

| 2人組・立ち合いによる操作の監視 | 特権アクセスのリモート監視・ルールベースによるリアルタイム検知などの仕組みを整備 | アクセス者と物理的な場所が異なっていても立ち合いが可能 無人で立ち合い相当の効果を発揮 |

特権を使用する業務へのアクセス管理は、システムへのリスクの度合いから注力すべきポイントです。これらの対策は、オンプレミスにおける物理的な安全対策に置き換える形で位置付けることにより、クラウドサービスのメリットを生かしつつ、安全性を高めることが可能です。

特権アクセス・操作証跡管理なら

エンカレッジ・テクノロジは、システムの特権アクセス・操作証跡管理ソリューションを開発・販売しております。

内部不正やサイバー攻撃など、内外のセキュリティ脅威からシステムを守り、システム運用の安全と安定稼働を実現します。

- ESS AdminONE:特権ID管理に求められる基本機能だけでなく、

DX時代に必要な機能・特長を押さえた次世代型の特権ID管理ツール - ESS REC :システム操作の記録・監視に特化した、システム証跡監査ツール