ここを押さえれば大丈夫 システム運用在宅化のセキュリティ対策

コロナ禍を契機に普及したテレワークですが、その浸透の度合いは業種・職種により明暗が分かれました。

システム運用業務は、セキュリティの懸念からテレワークに踏み切りづらい職種の1つです。業務環境や作業手順が確立・定着している企業ほどその敷居は高い傾向にあります。

ここで「今更やり方を変えるのは難しいのでは」「これからも現状維持で出社が必須だろう...」と諦めてはいけません。

実は、システム運用業務こそ在宅・リモートでのメリットを最大に享受できる業務です!

本コラムでは、そんな「システム運用業務のテレワーク化は無理!」といった固定観念から解き放たれたいシステム担当者向けに、運用業務の在宅・リモート化において押さえておきたいセキュリティ対策のポイントを解説します。

実は親和性あり?システム運用業務×テレワーク

テレワークの一般的なメリットは、場所を問わず業務ができる点や生産性の向上、ワークライフバランスの実現などが挙げられます。中でも場所を問わず業務ができる点はテレワークの最大の特長であり、実はシステム運用業務と高い親和性があるのです。

むしろ出社前提はデメリットが増えている

出社が前提条件のシステム運用業務は、以下のようなデメリットが最近浮き彫りになってきています。

- 出社前提が時間的なデメリットを生んでいるケース

24時間365日、担当者が現場にすぐに駆け付けることができるとは限りません。

夜間や休日にシステム障害が発生し、緊急対応が必要な場合であっても移動で時間を要してしまう状況は決して効率的ではないです。

リモート環境下で対応可能な企業と比べると、サービスレベルの差は歴然です。

- 出社前提が物理的なデメリットを生んでいるケース

近年増えている自然災害や交通機関の麻痺など、不測の事態で出社が不可能な状況に備える必要性が高まっています。BCPの観点で考えれば、出社が前提条件となっている業務はリスク要因といえます。

- クラウドシステムのメリットを活かしきれないケース

クラウドはどこからでもアクセスできる点は1つのメリットですが、管理者権限による操作はセキュアルームからのアクセスに限定するようなケースもしばしば。オンプレミス時代に確立したルールがクラウドの利便性を損ねてしまうこともあるのです。

これらのデメリットは、システム運用業務における在宅・リモート環境を整備することで解消することができます。サービスレベルや生産性の向上も期待できます。

本番システムのような影響度の高い業務ほど、在宅・リモート環境下で運用できるメリットも大きいといえるのではないでしょうか。

テレワーク化の阻害要因は物理的対策にアリ

それではここで出社が必要なシステム運用業務のセキュリティ対策の代表例を整理してみましょう。こうして見てみると、多くはセキュアルームでの物理的対策がシステム運用業務のセキュリティを担保していることが分かります。

- 厳重な入退室管理、業務に関係のない社員は立ち入り禁止

- 監視カメラによる作業者の監視

- 作業の立ち合いや2人組による作業

- USBメモリなど可搬媒体やインターネット経由でのファイル持ち込み・持ち出し制限

ここで大事なポイントは、システム運用業務のテレワーク化が難しい要因の本質はセキュリティが「物理的な」対策に依存していることです。つまり、これらの物理的な対策を論理的な対策に代替していくことで、テレワーク環境下であってもセキュアルーム同等のセキュリティを担保できるといえます。

ここを押さえれば大丈夫 システム運用業務のリスク

セキュリティ対策を論理的な対策に代替するために、そもそもどのようなリスク対策として物理的対策が機能しているか整理してみます。下記では、前述の物理的な対策がカバーしている主なリスクや、在宅・リモート環境下で考え得るリスクをまとめてみました。

こうして見てみると、管理者権限(いわゆる特権ID)を用いたり機微情報を扱うシステム運用業務のセキュリティリスクをカバーしていくことが重要なポイントであることが分かります。

- 業務サーバーへの不必要なアクセス

サーバーの認証情報さえ知っていればアクセスが可能である場合、不必要・不正なアクセスを許してしまうリスクがあります。

- 関係者以外の立ち入りや他人のなりすまし

部外者が立ち入ったり、作業者になりすますリスクです。テレワークの場合、作業者の家族や知人などが操作端末を覗き込む可能性や本人になりすますリスクがあります。

- 私物による禁止行為

私物のスマートフォンのカメラなどで作業端末の画面を撮影されるリスクなどがあります。 ファイル等の持ち出しによる情報漏洩 可搬媒体などの使用による情報漏洩のリスクがあります。

- 不正操作やヒューマンエラー

特に本番システムにおける操作は、不正操作やヒューマンエラーによる影響範囲の広さから、不正や誤操作を防止したり、早期発見する必要があります。テレワークの場合、周囲に関係者がいない環境下で油断が生じやすい点もリスクと言えます。

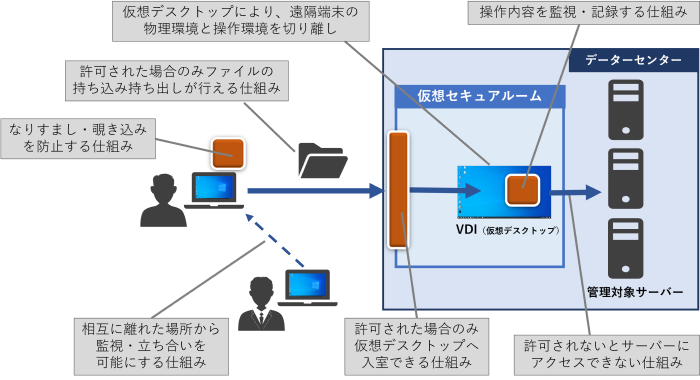

論理的な対策「仮想セキュアルーム」の考え方

システム運用業務、とりわけ特権IDを用いた作業に潜むリスクに有効な論理的な対策の考え方は、物理的なセキュアルームから呼称が派生してしばしば「仮想セキュアルーム」と呼ばれます。

仮想セキュアルームとは、従来の物理的なセキュアルームと同等のセキュリティレベルを論理的な方法で担保するもので、次のような要素で構成されます。

- 仮想デスクトップ

システム管理作業を行う仮想的なデスクトップ空間。物理的なセキュアルームの代替です。物理コンピューターと隔離することで、ファイルの持ち出しなどを防止する論理的な障壁(壁)の役割を担います。具体的なソリューションとしては、オンプレ用のVDIソリューション、もしくはDaaSです。

- ID認証によるアクセス管理

承認ベースで仮想デスクトップへのアクセス、対象サーバーへのアクセスが許可される仕組み。

認証情報を知っていればいつでもアクセスができてしまうリスクへの対処です。物理的なセキュアルームの厳格な入退室管理の代替となります。仮想セキュアルームでのソリューションは、システムへのアクセスをIDで認証をする仕組み、特に特権IDを利用する場合には、特権アクセス管理ソリューションが必要です。

- 情報の持ち込み・持ち出しの制限

必要な場合に限ってファイルの持ち込み・持ち出しを行なえる仕組み。仮想セキュアルームでは、論理的にファイルの持ち込み・持ち出しを制限できる仕組みが必要です。

- 操作内容のリアルタイム監視・証跡取得

仮想デスクトップ上の操作を監視・記録を取得する仕組みです。怪しい操作がないかどうか、事後に作業のトレースが可能かといった点で、システム操作の証跡管理ソリューンが役割を担います。

重要な業務の単独での作業を禁止し立ち会うことや2人組作業は、テレワーク環境下では一見困難ではりますが、遠隔地でもリアルタイムでシステム操作を監視・閲覧する機能を有していれば代替可能です。

- なりすまし防止

本人以外の人による作業端末へのアクセスや本人のなりすましの防止・発見する仕組み。物理的なセキュアルームでは友連れ防止付きゲート、写真付き社員証の定時・生体認証等で対処します。

仮想セキュアルームにおいてなりすましを防止するソリューションは重要な位置づけといえます。なりすましの防止という観点でのポイントは、単に一度だけの認証を済ますだけでは不十分です。認証後に本人以外が端末を操作するリスクが残存しているためです。認証後に時間が経過しても、作業端末で作業をしている人物が本人(許可された作業者)であることを適宜確認できる仕組み、本人以外の人物が作業端末の前にいればそれを検知し、管理者にアラートを上げる仕組みが必要です。

特権アクセス・操作証跡管理なら

エンカレッジ・テクノロジは、システムの特権アクセス・操作証跡管理ソリューションを開発・販売しております。

内部不正やサイバー攻撃など、内外のセキュリティ脅威からシステムを守り、システム運用の安全と安定稼働を実現します。

- ESS AdminONE:特権ID管理に求められる基本機能だけでなく、

DX時代に必要な機能・特長を押さえた次世代型の特権ID管理ツール - ESS REC :システム操作の記録・監視に特化した、システム証跡監査ツール