パブリッククラウドで押さえておきたい特権アカウントのリスク

多くの企業で利用されているクラウドサービス。「クラウドファースト」、いわゆる新たにシステムを検討する場合に、クラウドサービスの利用を前提として考える企業も少なくありません。

そのため、重要なシステムはオンプレミス、影響度の低い重要ではないシステムであればクラウド利用といった従来の発想から、重要システムも含めてクラウドサービスを利用する割合が増加していることは、誰もが実感している状況です。

重要なシステムがクラウドサービス上にある場合、当然ながらオンプレミスと同様にクラウドサービスで特権アカウントの管理を行う必要性が高まってきます。

それでは、クラウドサービスの特権アカウントとはどんな性質があるのでしょうか?これらは、オンプレミスの特権アカウントと同じ手法で管理することができるのでしょうか?

パブリッククラウドサービスにおける特権アカウント管理をテーマに解説していきます。

サービスの種類で異なる特権アカウントの仕組み

クラウドサービスの特権アカウントを考える上で重要な点は、一口にクラウドサービスとは言っても、多様なサービスがあることです。

サービスの種類を大別すると、

- IaaS(Infrastructure as a Service):インフラ(基盤)をサービス提供

- PaaS(Platform as a Service) :ミドルウェアを提供

- SaaS(Software as a Service) :アプリケーションを提供

に分類され、これらのサービスの種類によって特権アカウントの仕組みや考え方が全く異なっています。

(1)IaaSは仮想化・プライベートクラウド環境の延長

IaaSは、システムの構造としては、前回のコラムで紹介した仮想化・プライベートクラウド環境の延長と言えます。(プライベートクラウドの特権アカウント管理のポイントはこちらでご紹介しています)

IaaSの多くは、仮想技術を使用してクラウド基盤上に複数の仮想マシンを生成し、個々の仮想マシン上に物理マシン同様オペレーティングシステム(OS)を稼働させます。IaaSを利用するユーザーは、OS上にミドルウェアやアプリケーションを導入してシステムとして利用します。

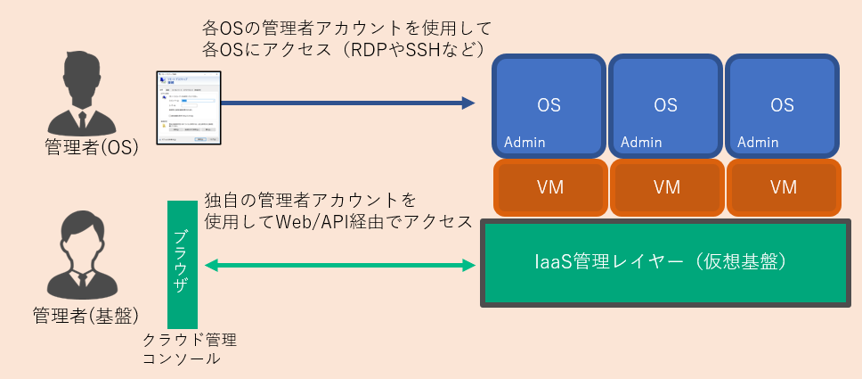

図1. IaaSにおける2つの管理者アクセスレイヤー

管理者が個々のOSに対して管理操作をする際は、オンプレミスのシステムと同様にOSの特権アカウントを使用します。

一方で、オンプレミスにはないレイヤーとして、IaaSそのものを管理するレイヤーがあり、これを管理するための管理者アカウントが存在します。

この構造は、仮想環境における仮想基盤の管理者アカウントと同じ考え方になります。

つまり、IaaSの特権アカウントは、オンプレミスと同様に扱うことが可能な「OSの特権アカウント」と、Web/APIを介してIaaS基盤そのものを操作する「クラウド管理コンソールの管理者アカウント」が存在し、リスクの度合いに合わせてそれぞれ必要な対処を行う必要があるわけです。

(2) PaaS/SaaSはWebサービス/APIの世界

一方、PaaS/SaaSといったサービスは、IaaSとは大きく仕組みが異なります。

多くの場合、インターフェイスは利用者・管理者に関わらずWebブラウザに統一されており、サービスを構成するOSなどの要素は隠蔽されています。

したがって、利用者側でPaaS/SaaSを管理できる範囲は、あくまでアプリケーションやミドルウェアの範囲までにとどまります。

しかし、オンプレミスのアプリケーションにも管理者アカウントがあり、アプリケーションの設定やユーザーの管理などが行えるのと同様、PaaS/SaaSの管理者アカウントには一般権限では実施できない特別な権限が付与されています。権限の濫用・誤用に一定のリスクがある場合には、OSのアカウントと同様に適切な管理が必要です。

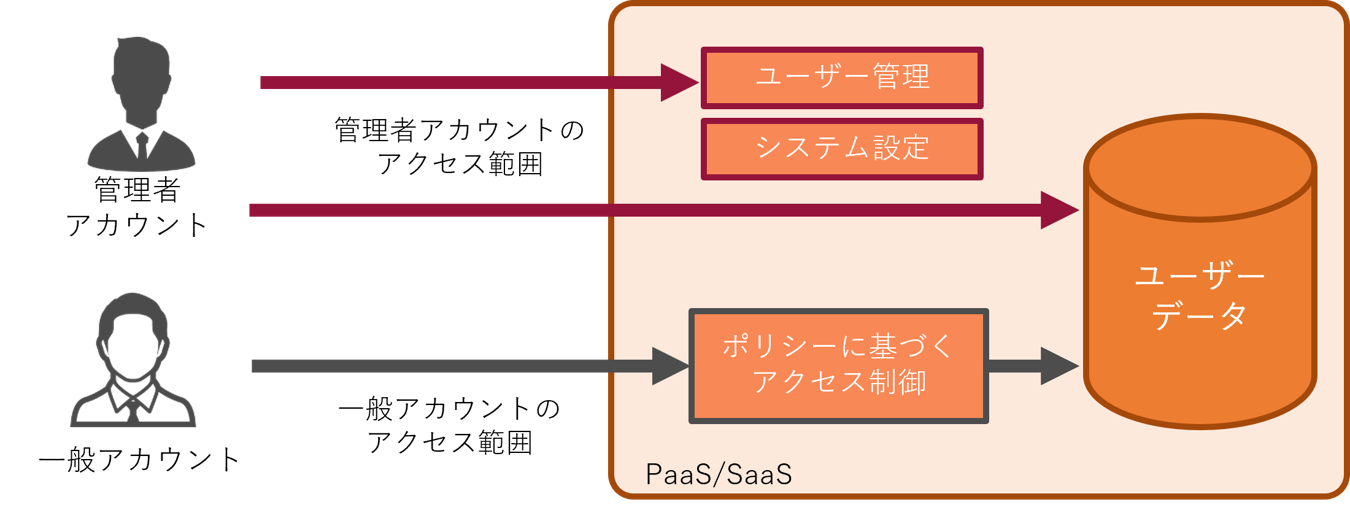

下図は、PaaS/SaaSにおける管理者アカウントと一般アカウントとの権限範囲の違いに関する典型的な例です。

多くのサービスでは、管理者アカウントにユーザー管理やシステム設定の権限だけではなく、自由にユーザーデータへアクセスができる権限が付与されています。ユーザーデータの重要性・機密性が高いサービスほど、管理者アカウントの濫用・誤用のリスクは高まり、管理の必要性が増します。

図2. PaaS/SaaSにおける管理者アクセスと一般アクセスの比較

クラウドサービスにおける特権アカウントの対策の難しさ

クラウドサービスの利用を検討する場合、このようなセキュリティ要件が考慮されたサービスを選定するのが、本来の正しいアプローチです。しかしながら、企業が要求するすべての要件を満たすサービスが存在しない場合、ユーザー自身によって対策を講じる必要が出てきます。

従来のオンプレミスに展開するシステムであれば必要な要件を個別に実装することも可能でしたが、パブリッククラウドの場合、提供機能や仕様は共通化されているため、利用者固有の要求に応えることは難しいのが現状です。

ハイブリッド環境で統合的に管理できることの重要性

一方、ユーザー企業にとってみると、クラウドサービスは構成される企業システムの一要素に過ぎません。多くの企業は、従来型のオンプレミスで稼働しているシステムも同時に保有しています。

その点、特権アカウントの管理といったセキュリティ要件は、オンプレミス・クラウドサービスに関わらず共通で検討すべき点であり、統合的に管理できる方が良いと言えます。

クラウドサービスの特権アカウント管理ならエンカレッジ・テクノロジへご相談を

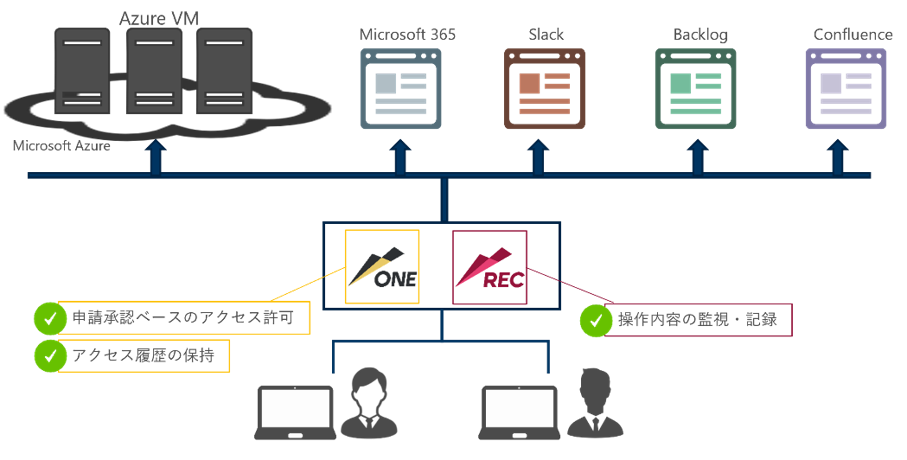

このようなPaaS/SaaSの管理者アカウント、IaaSのクラウド基盤を管理する管理者アカウントの統制に、エンカレッジ・テクノロジが開発・販売する特権アカウント管理「ESS AdminONE」、証跡管理ソリューション「ESS REC」が貢献します。

ESS AdminONEは、OSやデータベースなどの特権アカウントに加え、PaaS・SaaS、IaaSのクラウド基盤の管理者アカウントなど、さまざまなシステムの特権アカウントを包括的に管理することができるソフトウェアです。

- AWS IAMユーザーのパスワード管理やアクセスキーの有効化・無効化によりAWSマネジメントコンソールに対するアクセス制御を実現

- Azure ADユーザーのパスワード管理を行うことで、Azure管理ポータルやMicrosoft 365などのIaaS管理基盤、SaaS管理者権限に対するアクセス制御を実現

- Salesforce.com、Slack、Backlog、Spiral, Confluenceなどの様々なSaaS、Webサービスに対してパスワードを隠蔽した「パスワードレスアクセス」に対応することで、アクセス制御を実現

- Web UIを用いてSaaS/IaaS管理基盤に対する管理者権限を用いた操作を録画・記録し、トレーサビリティを向上

図3. 弊社製品を使用したクラウドサービスの管理者アカウントに対する統制例